前言0 F; h, m* k- I4 g

! C$ k5 p7 G5 D) y[color=#333333 !important]这篇文章主要说的是我在这次内部测试的任务中,如何一步步获取应用系统最高权限,总的来说,是各种小漏洞的组合拳。因是内部系统,所以打码稍微严重些。

8 q1 x& I! f: f$ u, n; v2 `% I2 @正文

" m4 X2 B, \6 M- ^" M9 {1 E; g7 m+ _) s' B. e9 b

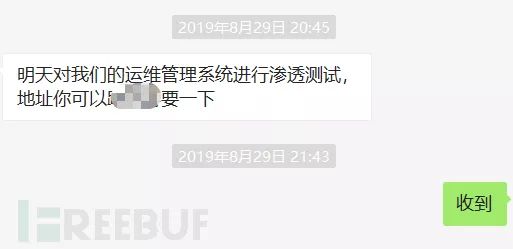

[color=#333333 !important]在兴(suo)致(ran)盎(wu)然(wei)的某一工作日,突然接到领导的指示,要对内部的运维平台进行渗透测试。

& j' d$ S4 h. M+ h) X* W# v! f[color=#333333 !important]

; ?; e* |: v8 w5 H[color=#333333 !important]在收到消息的第二天,我精(wan)神(ban)抖(wu)擞(nai)的开始了我的工作。要到测试地址后,我一看,卧槽,果然不出所料,只有一个登陆框。

# G6 \) ], b+ R0 A0 ]' [: Q[color=#333333 !important] 5 B& W1 p3 |, t/ @ f. t 5 B& W1 p3 |, t/ @ f. t

[color=#333333 !important]对于这种系统,我在心里告诉自己,不要慌,办法总比困难多,随便找两个低危漏洞交差了事,并且又想到,这是生产系统,全国几十个分公司都实时在用,可不能搞瘫痪了,最终我说服自己不扫描、不测影响业务的漏洞,这样一想,我心里立马更坚定了只找两个低位漏洞交差的想法。我果然是聪敏人!!" v* E/ }' ?! o) v9 q- }

开始

1 t* J' M0 K! i) O; Z5 B6 t/ @. H7 h7 M) a( L

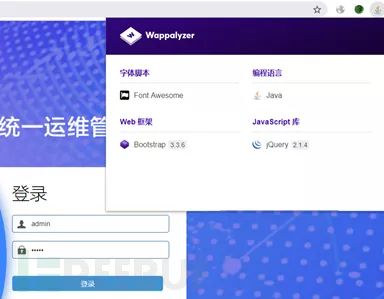

[color=#333333 !important]好的,接下来我就简单的收集了些信息' `9 y& P2 f X8 v5 h

[color=#333333 !important]首先用google插件wapplyzer,查看了当前系统的信息0 p( g2 L$ Y/ l; p ~& ?# \+ K

[color=#333333 !important]

% k1 f) i, G' H; [* x[color=#333333 !important]为了不被防火墙拉黑,nmap简单的跑了一下,就是探测一些常见的端口,看看管理员有没有部署一些用于测试的垃圾站。。。。结果可想而知。

$ A: E- }! t' A/ c8 `[color=#333333 !important]

, F" l: o5 R8 V# Y4 @$ X7 ~[color=#333333 !important]还跑过系统目录,钟馗也看了下等等,没什么有用信息,就不贴图了。

1 v2 v- Q% i- U" U9 ^ B0 F5 d& D[color=#333333 !important]看来确实要对主站完全手工了,只能打开神器burp分析数据包,尽量挖一些逻辑上的漏洞。

% \$ x$ {0 R3 M' [& S/ e N[color=#333333 !important]我看了登录框,没验证码,首先想到的肯定是对admin账号先爆破一波。然而:当我输入几次登录信息后,发现用户名密码错误提示是一样的,且有5次错误锁定策略,那肯定就不能直接进行爆破了。

7 @) D% i0 G5 f" X[color=#333333 !important]

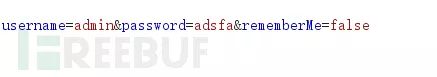

8 E j1 y4 \" `0 @[color=#333333 !important]接着看网页源码也没什么有用信息,但看包竟然是明文传输的,这种情况下,采用单次撞库是最合适的手段。1 h& F% c2 J7 [6 [3 G" M

[color=#333333 !important]

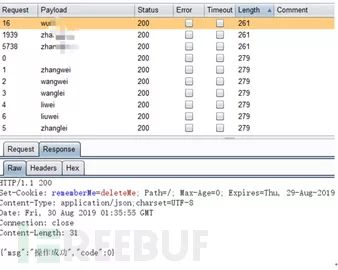

: P' ?3 C( `+ V6 O% L1 C+ G[color=#333333 !important]接下来就是祭出burp,抓包,撞库,用topname10000进行撞库,幸好没用tonname500,要不然可能就凉了

. ~$ V3 q) A. Y' I( X4 z[color=#333333 !important]

[color=#333333 !important]运气不错啊,一万里面总算还有两个成功的,看来后台的弱口令总是会有漏网之鱼。

' I2 G# b9 O' E$ T$ _; V3 J[color=#333333 !important]到这,我觉得我的工作已经算是超额了,可以交差了。但想着将要面对领导那慈祥的眼神,我只能瑟瑟发抖的再接着往下测。

9 \$ I6 Z, F! ^2 g& e( ]" |3 d& t[color=#333333 !important]登录wu**这个账号到系统里面,发现这个账号权限很低,不行,满足不了自己的需求,再尝试登录另一个账号,苍天有眼,竟然有新建账号的权限,看来是个当官的了。。。$ }7 s" z/ d m( H

[color=#333333 !important]

" g8 e4 A! n/ I5 N8 U3 B# \[color=#333333 !important]接下来就是对账号新建功能一系列的尝试,过程就略了。。。。只说结果。

; i* n1 T2 E' O$ K3 |9 q[color=#333333 !important]在新建账号发现在选择角色处,某一个角色权限竟然比自己使用的账号的权限还要高,果断就建了一个账号systemtest。! c# Y% e* H, ?. k. ]( J; w. [

[color=#333333 !important]

9 s% C& {; p p, t) x) _$ _[color=#333333 !important]然后再登录systemtest发现,有更多的模块,而其中一项竟然是角色管理,而这个角色管理可以新建一个角色,并且新建角色尽然可以选择拥有所有模块的权限,以我的作风,那必须立马盘它。) H; k( }2 d I0 s

[color=#333333 !important] 6 G6 ~1 i4 b" X; F% M6 G. X 6 G6 ~1 i4 b" X; F% M6 G. X

[color=#333333 !important]到此,感觉到浑身充满了力量,这么容易就拿下了最高权限?迫不及待的我立马新建了一个角色,一个账号systemtest2,登录。。。% k( y1 p9 p1 \

[color=#333333 !important]

7 [ G) q8 M" W ^" O8 `[color=#333333 !important]噗。。看到这画面,我就蒙了,现实果然给了我一个狠狠的耳刮子,这个权限竟然只有某一个分公司的最高权限,而不是系统总部的最高权限,这可不行,都到这了,一定要拿下总部的最高权限。. P: j4 e" ^, Y) k3 j' ^

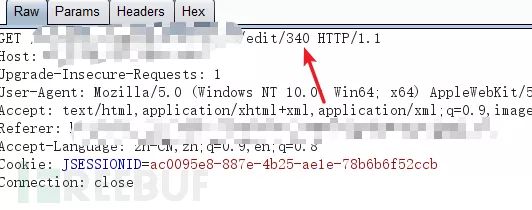

[color=#333333 !important]接着,我又开始目的性很强的功能分析与寻找,其实就是胡乱点击,过程就略了…..最终我在查看用户信息的时候发现,发现一个很有特色的参数,而这个参数很像用户的ID值

9 A3 ] W; s1 ]' ][color=#333333 !important] , v; a6 B- X% O , v; a6 B- X% O

[color=#333333 !important]以我的聪(cai)明(shu)才(xue)智(qian)立马感觉这参数有戏,果不其然,我一访问,就感觉发现了新大陆一样2 X: R( q. L( n) n8 b; d

[color=#333333 !important] " K2 {7 O5 b5 q0 k& ?3 ^# i " K2 {7 O5 b5 q0 k& ?3 ^# i

[color=#333333 !important]遍历340这个值,就可以直接修改个人信息啊。然后我经过测试,顺利的发现了admin账号的信息: Z$ j9 T: C, J1 \7 P( o. y' }

[color=#333333 !important] " _5 q- I. i3 L! D! M* V " _5 q- I. i3 L! D! M* V

[color=#333333 !important]到了这一步,我就要举一反三了,既然可以修改用户信息,那是不是也可以越权修改用户密码呢?带着这个疑问,我直接到修改个人密码功能的地方,果然可以越权访问修改密码的URL。。

1 ?, S! ^: f+ x" A3 o$ s; V; n% X3 y4 ^* [[color=#333333 !important] 5 e0 g% Y) l/ c4 s: s# }0 i" d 5 e0 g% Y) l/ c4 s: s# }0 i" d

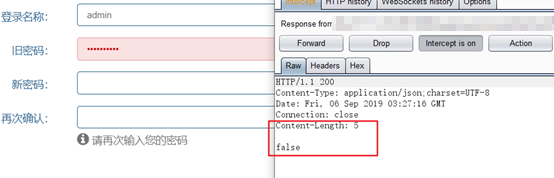

[color=#333333 !important]接下来就是要必须解决旧密码的问题,只能去尝试是否可以绕过,没办法,只有抓包分析了。3 ^& F) Z" a; a F7 O6 C b" T

[color=#333333 !important]咦。。。当我在输入旧密码后,准备输入新密码时,系统竟然会先对旧密码进行判定,我就在想这很可能可以绕过旧密码验证

/ k2 ?& n: |# z3 k[color=#333333 !important]

3 |8 s6 h6 Y1 u j) W[color=#333333 !important]我马上进行了抓包,果不其然,判定条件就以true/false来判定的,到了这,我感觉我要成功了,有点开始飘了,看来可以交差了。我把response结果改为true,长度改为4,果然成功绕过了验证。哈哈….

/ @) ?9 ~6 S- B9 A+ j: L[color=#333333 !important] / P& i2 X- N8 A5 t / P& i2 X- N8 A5 t

[color=#333333 !important]那接下来就一切顺利了,修改了admin密码,并成功登陆,看到了所有分公司的数据。。。。。。。 W* N! a2 w \7 T/ x* ^

[color=#333333 !important] 2 O7 O! m# m8 o! }2 | 2 O7 O! m# m8 o! }2 |

[color=#333333 !important]至此,就一切结束了,可以交差了。

8 F d/ o( ~7 K2 @% H- V- m# [: S[color=#333333 !important]测试的工作嘛,到这就结束了,至于拿shell,后渗透这些什么的,就再慢慢弄算了。。先把报告除了再说。

Q- u, Q5 R. _ W; r结语

8 @) ]( w8 K7 }: p9 G4 K

1 W5 B" M3 T! P; o[color=#333333 !important]拿下系统的最高权限并不是仅仅单靠某一漏洞,而是靠的各种小漏洞的组合拳,首先是明文传输,这就有了撞库的机会,然后是有弱口令,撞库才会成功,然后功能设计上也有缺陷,低权限的账号怎么能新建高权限的账号呢?设计者这就应该挨板子了,再然后才有越权访问admin信息,再有原密码的绕过,这一系列小漏洞单独来说不严重,但一旦结合起来,就出现了很严重的安全事件,在进行安全防护工作时,应尽量考虑周全,任何一个弱点都可能成为黑客的突破口。

" X% Y) ?, V' d5 ~[color=#333333 !important]*本文原创作者:jin16879,本文属FreeBuf原创奖励计划,未经许可禁止转载2 r( g |( T1 p, n. C# T

( w: y/ [7 h" _精彩推荐: F9 L# ~' h" J

" j7 F% S0 t& R/ i, A$ _ c: G " j7 F% S0 t& R/ i, A$ _ c: G

2 E7 K8 T5 q2 u$ Q( v4 L& z' O6 g

: [$ o& d" ]6 f" Y& u

# U% U& K' Y3 z" a' |6 G0 {7 ]+ @) H! _. ^( \3 S4 v

& {! j0 v g( ]# V$ W9 Q0 Y; O

来源:http://mp.weixin.qq.com/s?src=11×tamp=1568725204&ver=1858&signature=DxJVEBSwOthYKl*uBSD3zgNSK1sAzJafqmvmUeqFNMujmJXWZUpUnY2b*l2RcPqdf52-nadXzBAqh*TwTm1cLX-AomPN2watgbpYzoHVMxp4P1Ax7M*5F3kLSuq5mFjP&new=1* _0 I6 c- g: R2 {. \7 s: O

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |  /6

/6

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图