一、简介' d3 P7 o- E+ b# A5 ^ S" Q

8 G. j, i/ B5 \( X u, `

不得不说,随着时代的发展,游戏产业在近几年的互联网潮流中越来越扮演者重要的地位,与之而来的不仅有网络游戏公司的春天,还有游戏灰色产业的暗流涌动。在游戏产业的发展中,诞生了一大批所谓的“外x挂”开发人员,他们不断的利用游戏的漏洞,在违法牟利的同时,也促进了游戏安全行业的进步。9 T4 q0 d* q4 w0 b! [9 }

同时,在游戏安全的对抗中,诞生了以下几种技术以防止游戏作弊的发生:& H! a# l9 Y4 b& d2 D! g

⒈数据检测:对基础的游戏数据进行校验,例如坐标是否违规越界地图(坐标瞬移功能),人物短时间位移距离是否过大(人物加速功能)等等

* V8 j4 ~* g# D% _9 ]$ G+ ]⒉CRC检测:基于游戏程序代码的检验,例如将人物移动中判断障碍物的je条件跳转修改为jmp强制跳转(人物穿墙功能)等等

% ?) o$ W; |! w2 p⒊封包检测:将游戏数据封包进行校验,防止利用封包漏洞实现违规操作,例如之前的穿X火线强登(可以登录任意账号)等等" k: G6 e- o: G. R8 d9 O

⒋机器检测:现在鹅厂 安全组好像换人了 ,游戏机器码封的都挺狠,一封就十年,不过道高一尺,魔高一丈,目前依然不够完善,很多朋友还是可以Pass

' ^+ v' W2 N) X3 t1 i⒌Call检测:非法调用Call导致校验值非法,例如攻击Call的严格校验(角色扮演游戏自动打怪脚本都是调用Call的)等等% @: w: `& H$ i, Y; a( ^

⒍堆栈检测:该检测归于调用Call过程中产生的问题

- H; [% ~. _5 o/ l! O⒎文件检测:对于游戏本地文件的检测,例如之前穿X火线几年前风靡一时的REZ文件(快刀秒杀,穿墙,遁地,飞天)等等

% d% ]; V6 c9 E1 k# N⒏模块检测:很多外x挂采用“注入”的形式,所以模块检测在游戏安全对抗中也扮演着极其重要的作用2 I5 d" E( N$ T) b+ f( U% X

⒐特征检测:这个主要检测典型的使用“易语言”开发的程序,或者部分外x挂市场比较大的毒瘤程序,或者菜单绘制(imgui绘制)等等

) b8 h9 D. t# y$ P) F _⒑调试检测:针对调试器和调试行为的检测,对Ollydbg,CheatEngine等调试器特征和调试行为的检测等。

7 @- Y4 u* L- u, \9 G4 N9 N: ^+ {⒒游戏保护:主要是利用R3各种反调试技术以及驱动层的HOOK等技术实现的游戏保护,例如鹅厂的TP等等

( @/ j3 c f% t$ k+ n# s, ?可能还有一些我暂时还没想到的,哥哥们可以在下方补充~- g- f9 A8 Q( o0 R/ O0 T

$ Y% C, G7 c2 I7 }% s: V5 W5 H2 R1 @ $ Y% C, G7 c2 I7 }% s: V5 W5 H2 R1 @

二、步入今天的正题—CRC检测7 ~" s8 v, r( e/ \

6 Z1 c! X, s% s* ^: _2 H8 \) m首先,我们今天要讲的是游戏的CRC检测,所以为了能让下面的内容让大家理解,我们先来准备一下CRC检测的基础知识吧:) [- R+ v2 u; b$ d3 z: K5 R

⒈百度百科给我们CRC的解释4 H& R2 Q# d* R- o' c. _* D

CRC即循环冗余校验码(Cyclic Redundancy Check):是数据通信领域中最常用的一种查错校验码,其特征是信息字段和校验字段的长度可以任意选定。循环冗余检查(CRC)是一种数据传输检错功能,对数据进行多项式计算,并将得到的结果附在帧的后面,接收设备也执行类似的算法,以保证数据传输的正确性和完整性。

8 A/ [$ m* k" ?+ }6 @8 W& k来源:https://baike.baidu.com/item/crc%E6%A0%A1%E9%AA%8C $ g9 v2 ]5 N, b; D

⒉维基百科给我们CRC的解释

- v/ U* W" Q. \/ H循环冗余校验(英语:Cyclic redundancy check,通称“CRC”)是一种根据网络数据包或计算机文件等数据产生简短固定位数校验码的一种散列函数,主要用来检测或校验数据传输或者保存后可能出现的错误。生成的数字在传输或者存储之前计算出来并且附加到数据后面,然后接收方进行检验确定数据是否发生变化。一般来说,循环冗余校验的值都是32位的整数。由于本函数易于用二进制的计算机硬件使用、容易进行数学分析并且尤其善于检测传输通道干扰引起的错误,因此获得广泛应用。此方法是由W. Wesley Peterson于1961年发表[1]。. x4 A S7 b* \6 U2 j0 a' R

来源:https://zh.wikipedia.org/wiki/%E5%BE%AA%E7%92%B0%E5%86%97%E9%A4%98%E6%A0%A1%E9%A9%97 , z- L8 |, B: O, M; ?) m7 d

我们总结一下上面的百科解释:CRC是一种校验算法并且该算法被广泛应用于文件,数据等的校验。6 T7 @4 F. E* q" t: w! v

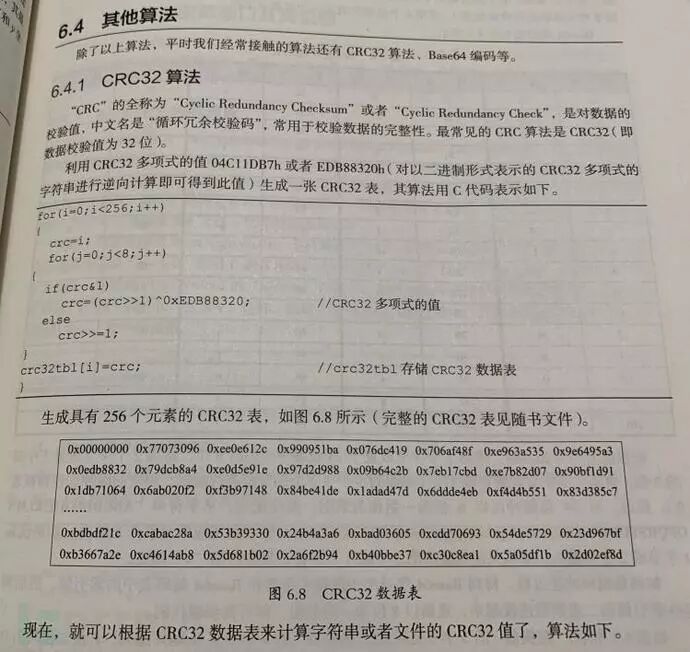

不过好像对于逆向来说还是有些模糊,那么现在就让我们打开看雪论坛发布的《加密与解密(第四版)》第279页,看一下其中的解释:/ P5 K9 T( c" f+ e% u. D' Z, s

, a' B) d8 J4 W. X( s& `0 | , a' B) d8 J4 W. X( s& `0 |

# z+ p M X" Z' ]' u; R% j通过翻阅书籍,我们发现实际上CRC算法有很多种,而我们运用在软件加密中的CRC算法为CRC32算法。哇,这本书,兄弟萌,你们看,这本书,简直就是逆向界的圣经啊,别犹豫了!买他!书本有价!知识无价!哈哈,开个玩笑,在这里对所有参与《加密与解密》书籍工作的朋友致敬!

, T7 d# S8 t' w* P1 `. J三、手写一个CRC检测

9 Q4 o* T, D+ b- t9 G

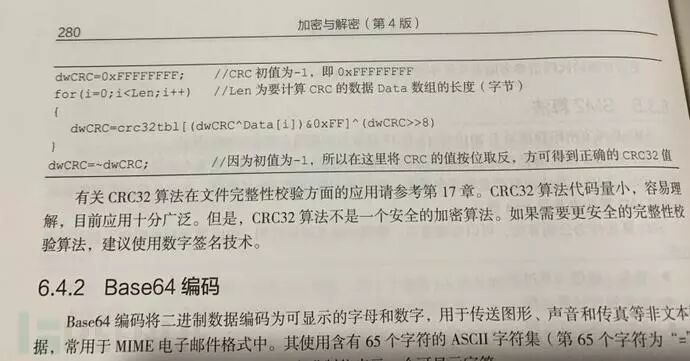

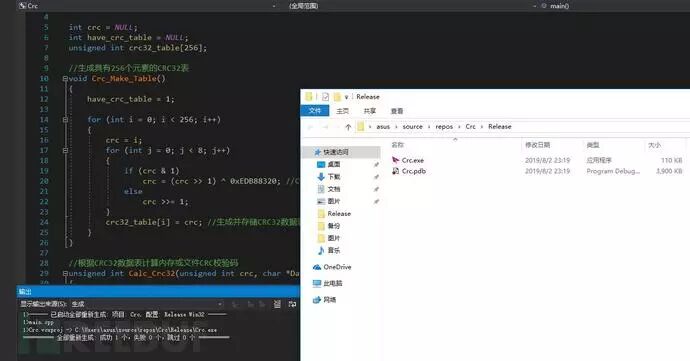

Z, V4 U. c9 }/ B5 b) x$ V参考《加密与解密》书籍,我们便写如下代码,实现我们的CRC检测:

/ ~8 J( b1 F' K- | 7 h& u: F D) v# _( q! A& P 7 h& u: F D) v# _( q! A& P

首先,为了方便我们进行学习,我们将CRC算法运用于自己身上,检验自身代码是否被修改,整体性代码如下:8 M1 y& u0 h7 B' |: _/ ]

# k( y9 r; x* n. n+ y

- 0 n/ y5 g8 W( p2 w! V

7 A. ?/ h9 `, r( y) J( a

5 k2 q" G' N1 s% O

3 I/ l, T* t* j. U- F

( n+ H1 S s" ]6 E

) u# ? J. B$ x; C- M8 f0 W% r& k

" W0 p/ K! @: ]- f3 c& M- , _7 r1 j2 v0 F$ M3 M# Y4 a

- ' _2 h C6 P; U" @* J* K% A6 Y

, J* O) w U1 m; d- q6 R; q- 7 c0 {. i1 q8 B/ L. w" c# i

- ) h9 ?. p% ^1 j

- * f- I- e( R9 A& x

5 x) q/ l% P7 k- 6 ]( f7 H/ [8 g& y4 e1 M) b; U) }

7 O+ v9 N; w" L6 k7 ?7 Z, g+ G

4 `2 s1 n- s$ b' C3 K

( J% g, R' r8 M7 M. D# [- 0 U* o7 q: ?& c3 |6 M- x7 ~2 R

- * ^! \4 q/ W. ?6 i* @9 z) \3 x3 R

- % z- j1 n2 F) g/ u; I0 Z

- 4 F* A& v E/ g- C! v9 H. @- A

- 7 u [. X- c l" |& s7 F

2 F' m0 O9 Q+ A) P6 k( K7 ~- 3 f2 ?- i( w' P, z/ q1 M

5 E5 i" N, r& F( \8 D

5 j! W% u1 i5 x; H- ; e) U) W% d3 x+ K! r e1 w5 N

- ' S8 V% A& c7 o

/ b; z( Y/ ~9 l! ~. G' h

$ T" X8 N" O6 `3 K/ Y- + Z& ?& L& p. Y6 b( |! R2 b: E

4 r! U2 {" L; b- , y4 B- n2 y" k/ J

- 0 V) Z8 M, f: k4 ]: Z( G9 x7 O

- ; E6 H& e9 Y* t& S- D

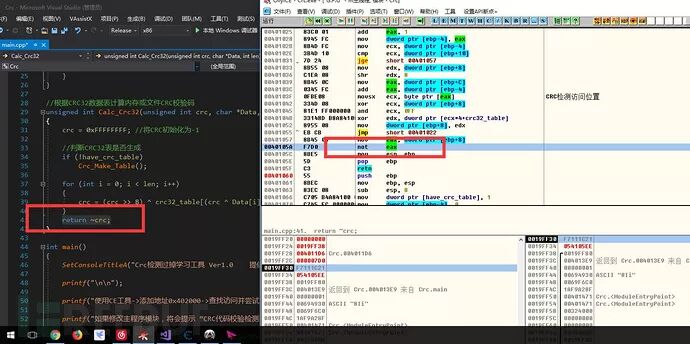

#include #include int crc = NULL;int have_crc_table = NULL;unsigned int crc32_table[256];//生成具有256个元素的CRC32表void Crc_Make_Table(){ have_crc_table = 1; for (int i = 0; i < 256; i++) { crc = i; for (int j = 0; j < 8; j++) { if (crc & 1) crc = (crc >> 1) ^ 0xEDB88320; //CRC32 多项式的值,也可以是0x04C11DB7 else crc >>= 1; } crc32_table = crc; //生成并存储CRC32数据表 }}//根据CRC32数据表计算内存或文件CRC校验码unsigned int Calc_Crc32(unsigned int crc, char *Data, int len){ crc = 0xFFFFFFFF; //将CRC初始化为-1

8 W. [4 ?7 o4 Z3 a //判断CRC32表是否生成 if (!have_crc_table) Crc_Make_Table(); for (int i = 0; i < len; i++) { crc = (crc >> 8) ^ crc32_table[(crc ^ Data) & 0xff]; } return ~crc;}int main(){ SetConsoleTitleA("Crc检测过掉学习工具 Ver1.0 提供方:小迪Xiaodi"); printf("\n\n"); printf("使用CE工具->添加地址0x402000->查找访问并尝试过掉检测!\n\n"); printf("如果修改主程序模块,将会提示 “CRC代码校验检测到您修改了代码!”:\n\n\n\n\n"); //初始内存校验值 unsigned int uMainMoudleSumA = Calc_Crc32(0, (char*)0x400000, 0x1F000);//400000- 41D0009 Q, X3 O( v! M) V5 ]( L

; p, V+ x) b4 V: B //while循环开启CRC检测 while (1) { //CRC循环检测内存实时校验值 unsigned int TmpCrcSum = Calc_Crc32(0, (char*)0x400000, 0x1F000); if (TmpCrcSum != uMainMoudleSumA) { //封号处理-掉线处理 MessageBoxA(NULL, "CRC代码校验检测到您修改了代码!", "Caption", MB_OK); } Sleep(2000); }

8 s) R2 M; A6 h% D2 |9 H getchar(); return 0;}最后,我们在生成文件的时候,要注意以下几个问题:- ]$ G3 A& G$ V3 k. }/ x" \

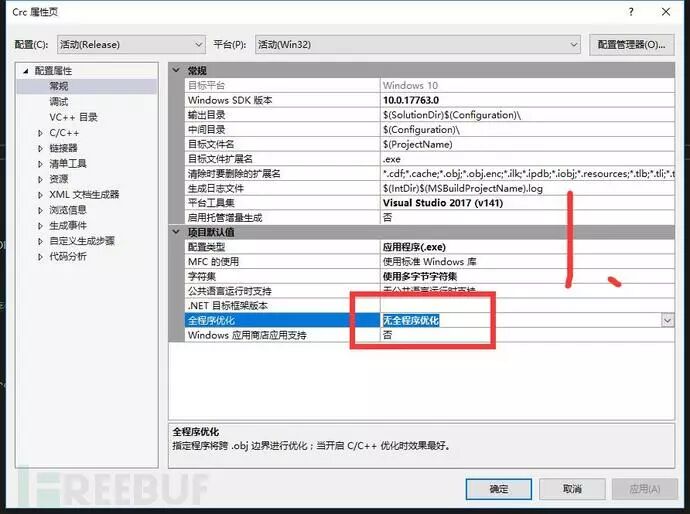

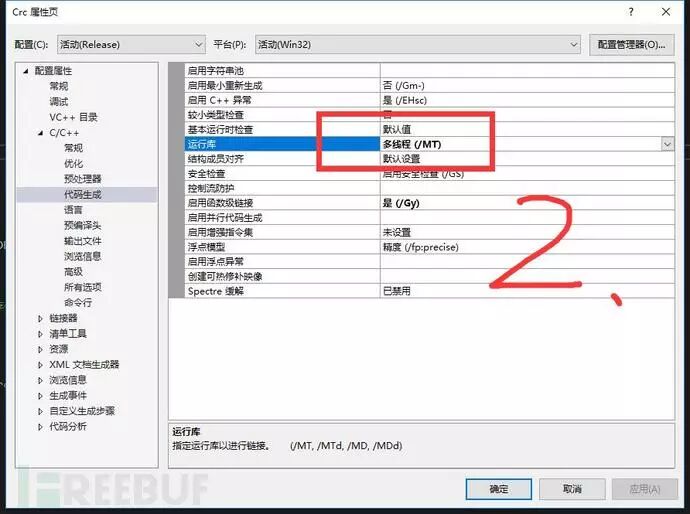

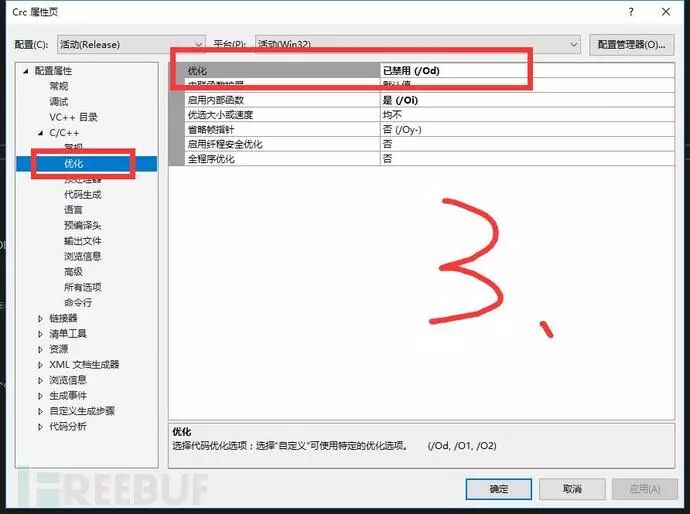

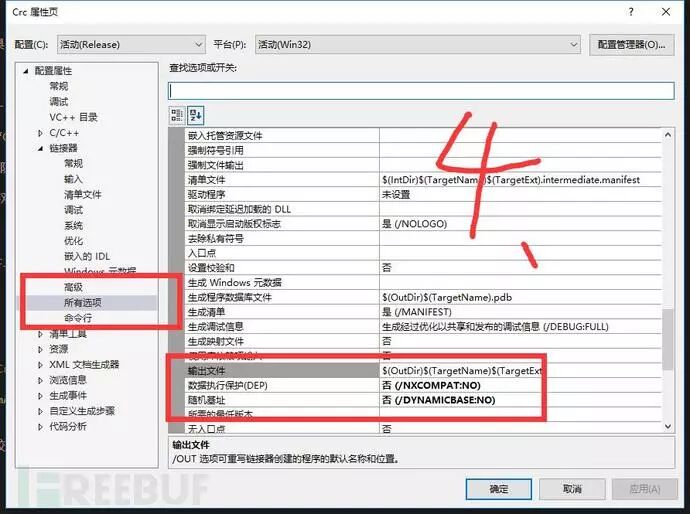

⒈静态编译和去除优化等的设置

9 ^: @5 T0 _3 X" Z: H0 t5 { 2 ?! |# ^* @& Y! Z+ a 2 ?! |# ^* @& Y! Z+ a

* @7 N8 ?1 i; {$ c1 e$ |% Y

8 I( C* W; t0 j. `* ] j

4 v- H# f2 V& z% S# y- B( }+ N⒉CRC校验函数传入参数的设置:代码处:2 p- U" @8 E* ^# J' N

2 a. C' w& a- f2 r- }. z" f& m

8 M; C0 g; N3 h. |& ^& O Calc_Crc32(0, (char*)0x400000, 0x1F000);在这里尤其要注意传入的第三个参数,他代表了一个校验的范围,那么这个位置,我们如何确定呢?

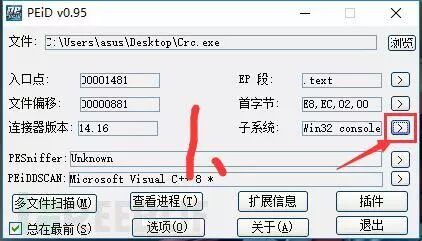

5 |+ J z6 ?( W* `0 `1):先编译生成文件,我生成的是Release版本:! @% g) ]& s7 B% o

& v$ d! o: J+ [, ~8 l+ F2):用PE相关的工具确定程序主模块镜像的大小,在这里我使用的是PEID v0.95工具:: m; y z& Q3 O0 ~' Y6 D3 l

$ O1 ]; k5 Z) N, Z: e8 F

+ c2 Q3 R! a8 I0 Y; m* Z复制粘贴一下镜像大小,传入一下就可以了,这个参数不可以乱填,否则会造成数据溢出,导致程序崩溃。. v6 C9 c {5 @5 _# k1 B) n0 H

四、对自己的CRC程序的防护测试7 w* ]! T f* ^/ L

' q4 j7 L- y5 O0 }( C2 S1 o

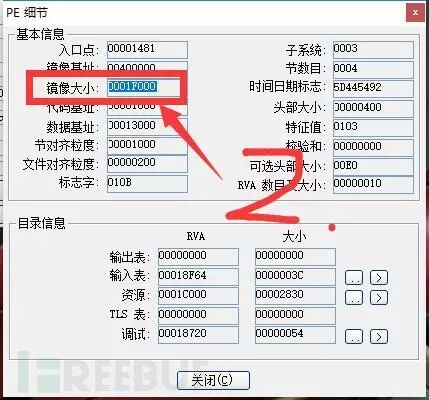

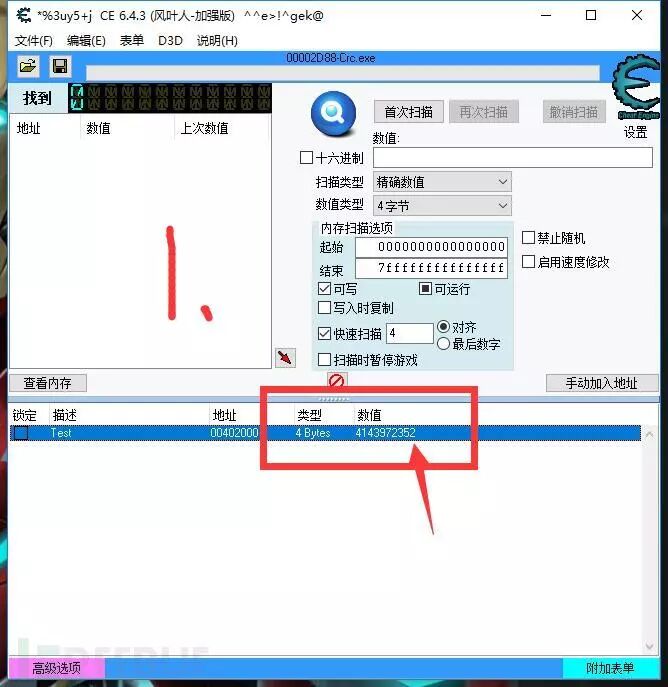

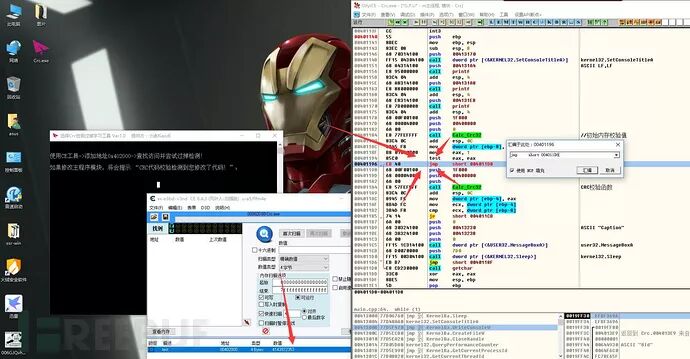

⒈运行自己的程序并用CheatEngine添加地址:

8 t- h; i1 R) H: z" L c

( V) Z$ N8 p3 }$ s& v# @⒉修改代码测试:由于0x00402000处于代码段的位置,所以我们修改数值就相当于修改了代码,也就相应的触发了代码CRC的校验9 F% ] M" y: H+ n! t1 U

o; d& S9 |& |7 u+ A" o$ ` o; d& S9 |& |7 u+ A" o$ `

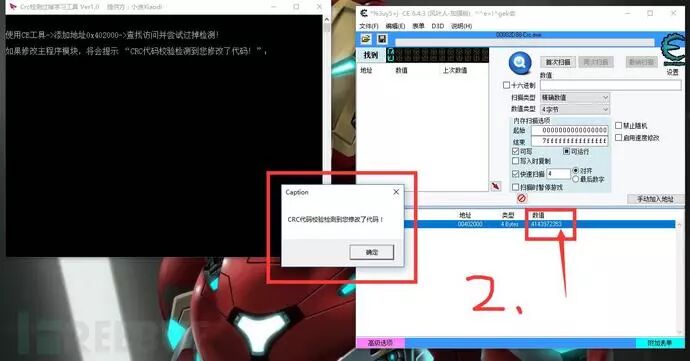

⒊我们将末尾的数字“2”改为“3” ,直接触发了CRC检测:& d! B& t: Z% X! d

( o# U/ t' a% C/ S4 r五、对自己的CRC程序的分析

7 `, r4 e4 e3 k4 |. i$ b( y8 H' m) b1 r& h" M7 |8 o! w# D$ H

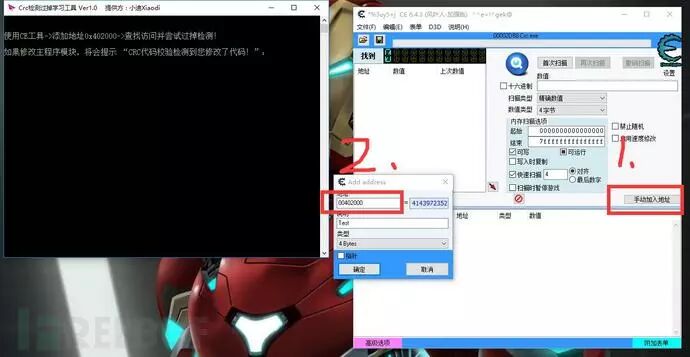

[color=#777575 !important]1)首先,在攻击前,我们要知道代码的CRC检测是针对代码段的 H7 d( }" _: H) J% p" M

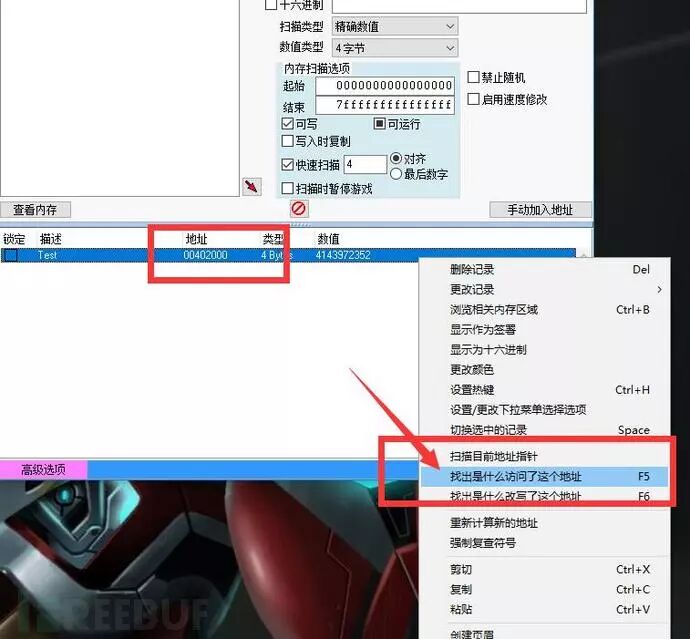

[color=#777575 !important]2)代码段是用来执行的,正常情况下不会有其他数据访问代码段,被访问的大多是数据段,代码段被访问,很可疑就是CRC检测

2 U& p) j& c) p' a% [0 w[color=#777575 !important]3)此处说的“访问”的概念,大家可以通过CheatEngine工具中的“找出是什么访问了这个地址”来理解开干!, h" ]2 {3 ~& }- R/ u

⒈针对0x402000这个地址,在CheatEngine工具中鼠标右键,查找访问,操作如下:

$ J% h9 J8 G; v9 U' [

6 `0 j x1 q+ I3 W7 Q$ w2.检测出现了!

6 W4 p% ?7 {0 `2 h s9 U 8 |" ]9 `% H. N5 X' j 8 |" ]9 `% H. N5 X' j

我们记录一下该处的访问代码:

. H t' s1 r- C" W7 \% O* n/ w, z) P. c& z

- $ `5 Y P; R" x4 G2 }) O e

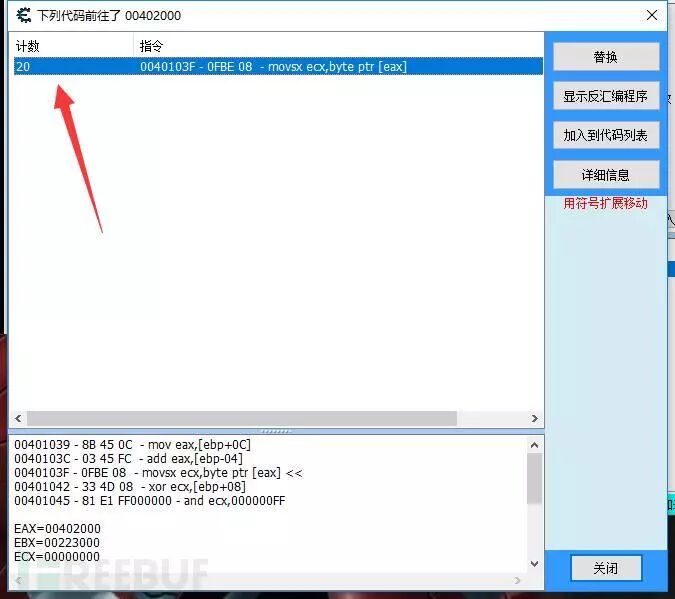

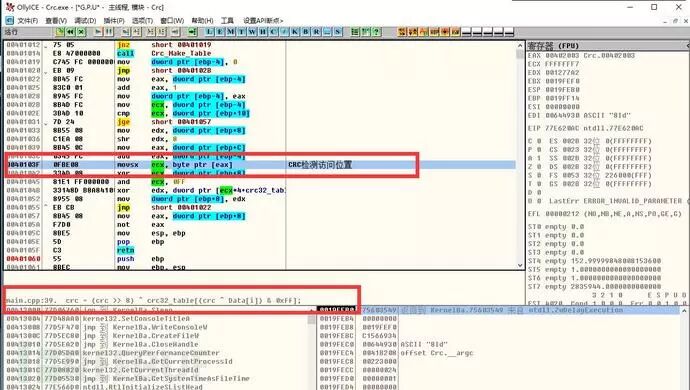

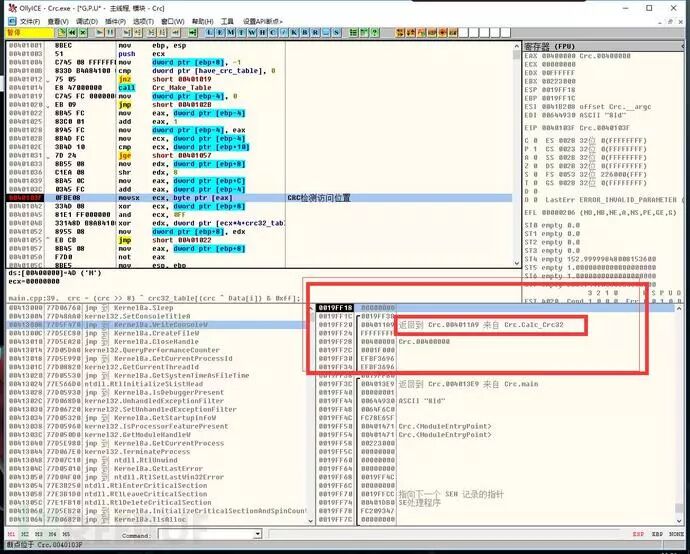

0040103F - movsx ecx,byte ptr [eax]因为Ollydbg的调试体验要更好一些,所以我们记录地址:0x40103F,并转到Ollydbg去分析:

9 {% L3 _9 n7 ~8 O# ~9 |: }3 E

! {! N D6 I: W6 X* E8 eOllydbg舒服就舒服在还能把你的代码分析出来,太强了!

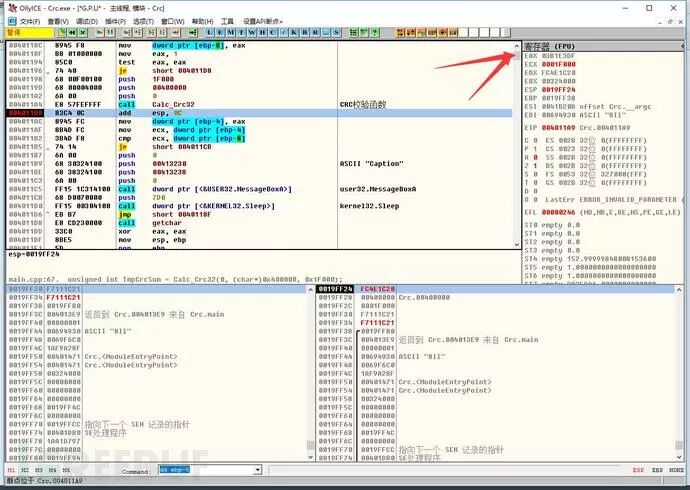

* v7 o8 Z& _. j* P8 |; r _( j% h: q⒊下断走一遍流程刚开始的时候,注意观察eax:

" [: Q. P! D) J$ I" ? : C. N2 H$ g! e* v+ K& } : C. N2 H$ g! e* v+ K& }

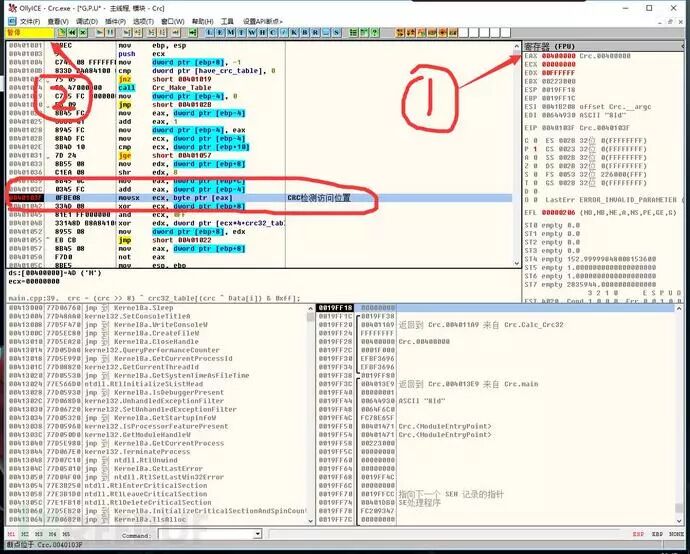

单步往下执行,下面会有个强制性的向上跳转:

. |# y+ _( u& L6 G( R, C/ b; }( V * n! z% M, f) L8 i4 x- |. }( @5 F. P! _ * n! z% M, f) L8 i4 x- |. }( @5 F. P! _

继续执行走到初始位置:2 x0 }0 W) m2 ?: t

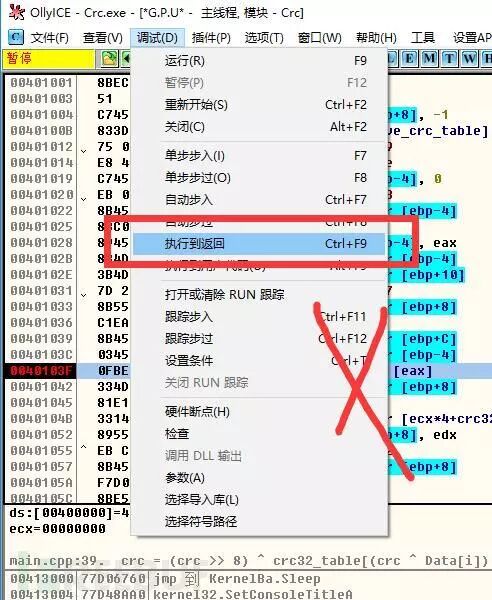

! R7 D2 I& I8 U6 Y; O; ]总结:发现eax由0x400000变成了0x400001,也就是说,它在循环的递增检测所有范围内的内存代码数据⒋返回上一层观查一下函数通常,大家可能会CTRL+F9返回上一层,或者按如下图中返回:3 V" w. T" x3 y

* m# {& [6 C0 ?7 {( A8 d- o * m# {& [6 C0 ?7 {( A8 d- o

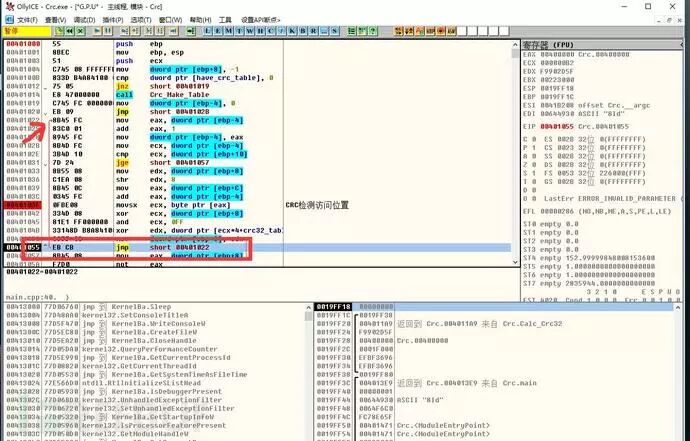

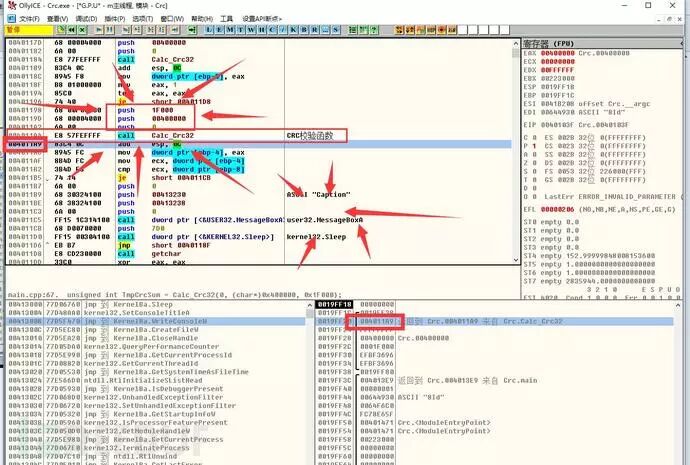

这样做后就发现无论如何都无法返回,那应该怎样做呢?很简单,我们可以从堆栈中返回,堆栈窗口有个神奇的功能就是返回数据:

" O# A' A3 q5 R( J5 ?1 k# D" k2 ]

$ _( h( W0 V3 R( z2 d- G6 r对着“返回到”敲下回车键,抽个烟的时间:" \# R# H* [% X8 d" h8 ~7 V

奇迹竟然发生了:" W* V" ?" y S) w

1 _- `+ |$ G7 K# I7 W瞧瞧我们看见了什么?2 d9 f* I, O5 Z

1)我们自己写的CRC检验函数

, K/ D# x8 W4 X& U2)检验函数上面就是我们的参数,起始检测地址和检测范围

- d& ]: M, Z" D+ L3)我们自己写的信息框函数和Sleep函数这个位置,相当于代码中的:5 B) _; _% ?2 j5 X3 c6 h9 x

6 W& A2 |) Y# z. p6 \

8 [& r) S. t" F6 f" g; U% r- + S/ x, g1 r% c9 i; S9 s

. [. Q8 C+ q/ r

H; [2 t* z* y. O- " [. T3 s" x: i5 u

# a6 x4 A* H: Q6 ?

' \ _3 v6 r5 Z" u

( P$ k" q! n+ `6 a

X8 G/ `5 j) N6 M4 @- 8 b* C: h; j: |

' Z4 d8 r/ Y$ @; B$ _8 m

& q( s9 Y. V: ?# K- H( D* _- 1 H, l! [1 |) f' p

6 g/ T: q8 o2 v; Z& D

$ i @9 W) ]% |& q. P- z //初始内存校验值 unsigned int uMainMoudleSumA = Calc_Crc32(0, (char*)0x400000, 0x1F000);//400000- 41D000' u% c3 @( P' g5 s( I+ q3 `

; V- [) q) X+ {; _6 g# ]

//while循环开启CRC检测 while (1) { //CRC循环检测内存实时校验值 unsigned int TmpCrcSum = Calc_Crc32(0, (char*)0x400000, 0x1F000); if (TmpCrcSum != uMainMoudleSumA) { //封号处理-掉线处理 MessageBoxA(NULL, "CRC代码校验检测到您修改了代码!", "Caption", MB_OK); } Sleep(2000); }/ E7 U: I" D' W! c, g9 H0 x5 ?! {

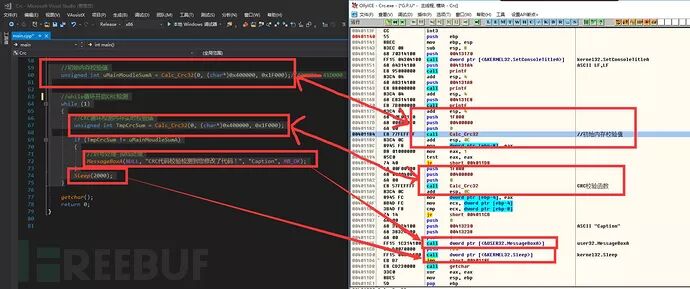

getchar(); return 0;对比图:

, `) \7 `& a' l: ?1 y, K # x( e) u) W- u9 L' l # x( e) u) W- u9 L' l

怎么样,是不是很刺激?% ]4 W2 A( Z T& R+ H: d

: W% W, P& z! v* h+ \六、对自己的CRC程序的攻击测试

4 @4 v& N1 U) p/ ]% u; M2 X4 H: q \ ~- K3 s1 H, w6 ?/ u

在这里呢,我们简单的讲几种过掉的姿势:

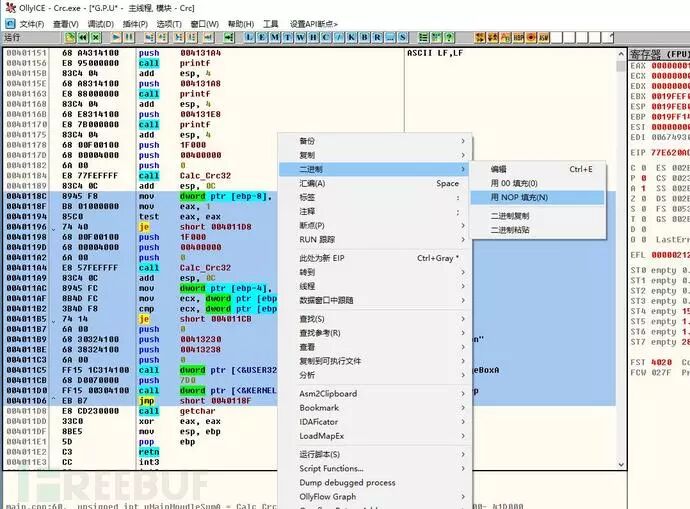

^+ C6 Z, e& z+ @1 m' L1 _⒈跳转jmp直接Pass* x3 N4 j2 }3 _% ], a

1 Y( V& q: P4 P. Q, y6 B3 ^ 1 Y( V& q: P4 P. Q, y6 B3 ^

分析:这个位置直接Pass掉下方的CRC校验函数,直接跳转到了getchar函数,过于简单粗暴,仅适用于该程序,不适用于网络游戏哦~& w- m$ K: d+ \

⒉Nop大法) Y+ e7 h2 V: M5 h; Z: ~

3 f" @- T+ e! D5 q n; R. q 3 f" @- T+ e! D5 q n; R. q

2 X4 g/ k5 Y0 U/ o' qNop大法尤其要注意Nop一定要Nop彻底!另外一定要堆栈平衡!否则被检测或者程序崩溃!0 |0 `! x5 ]9 S9 R- z4 h ^+ W

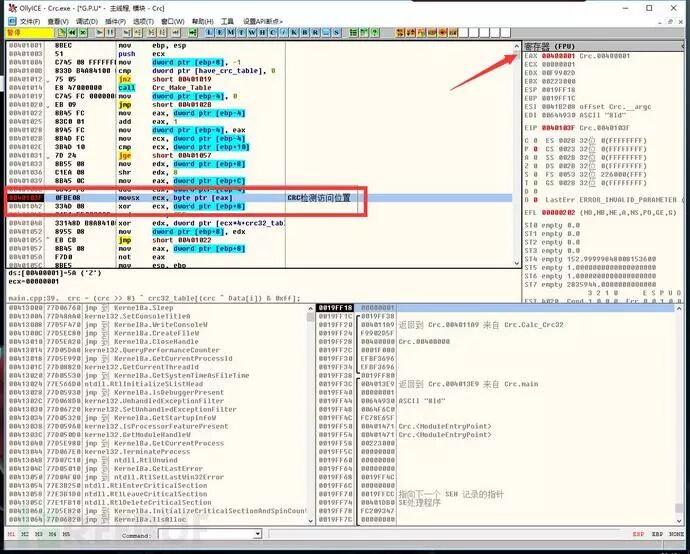

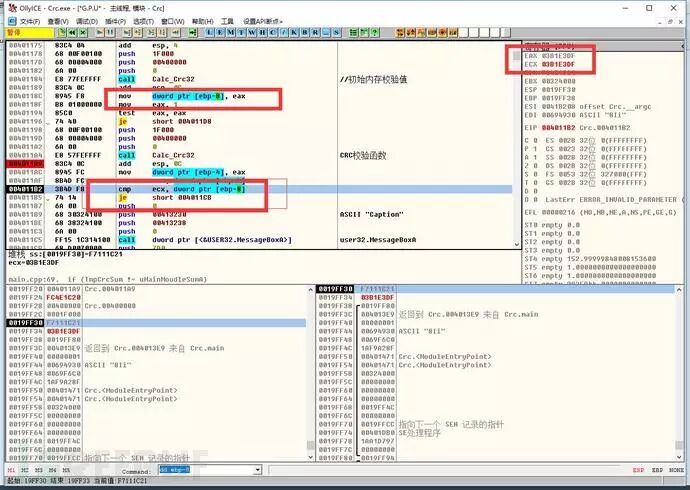

⒊分析代码更改判断条件下断看eax,eax根据代码结合内层函数得知,是我们的CRC校验值:内层函数:4 R% o& J% ]( B! b" j

3 r9 M/ z9 a: L

0 t, u' X! Y, X9 `( l: z1 o单步执行,根据我们观察eax,发现该处是初始校验值和实时校验值的比较处:

/ n Y% ~: {, }/ j* s- ]$ [4 m+ b 6 Y; c9 c$ N9 w! O 6 Y; c9 c$ N9 w! O

那么我们干脆一不做二不休,直接cmp ecx,ecx,让他跳转永远相等,就永远不检测了:当然还有其他的一些方法,在这里大家可以开动想象力,自行实践哦~7 Q0 h w; U2 Q, ^- ?

总结:①要充分观察寄存器窗口数据的变化②注意疑似校验值的数据以及校验值的判断和计算③Nop要彻底,并且保证堆栈平衡④大家自由发挥

- N9 t) u7 e2 A8 p七、对某厂商的网络FPS游戏实战CRC对抗测试

# O5 W* v+ l' I" H" @; u0 @4 c

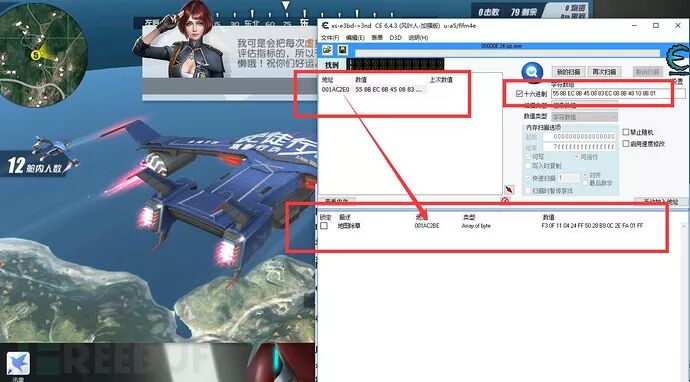

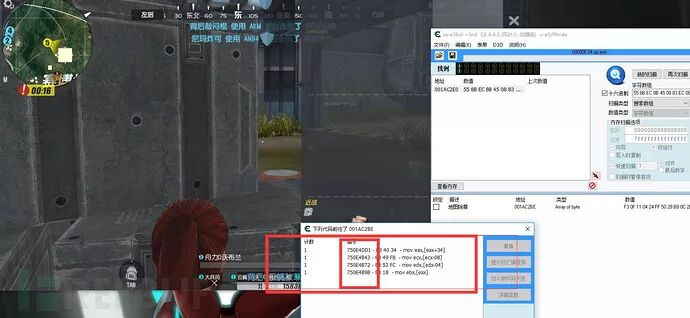

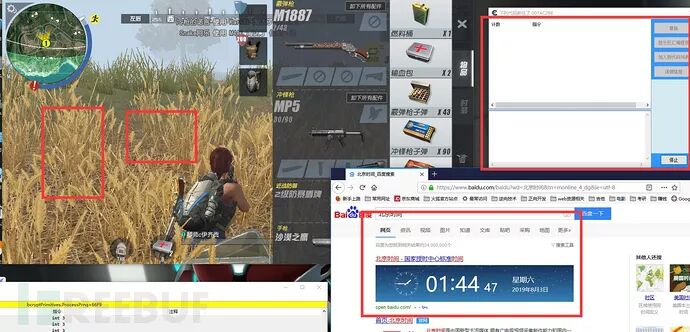

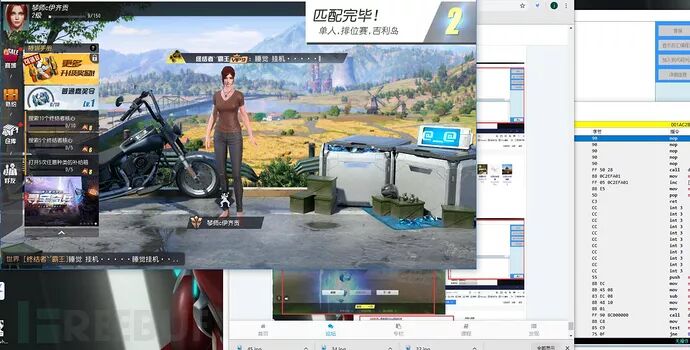

⒈看一下游戏的样子:

: k) }2 P9 q/ u' v6 r; C( X# g0 J0 v) j 2 B- L9 s. [8 N% ~! X( @* e 2 B- L9 s. [8 N% ~! X( @* e

该游戏可实现除草功能,地图除草方法:CheatEngine工具搜索字节数组:55 8B EC 8B 45 08 83 EC 08 8B 48 10 8B 01,找到的地址减去0x22,对该地址nop即可实现除草9 j( U% b, i7 O3 d, b, d

3 @3 k# ?$ t: ~ 3 @3 k# ?$ t: ~

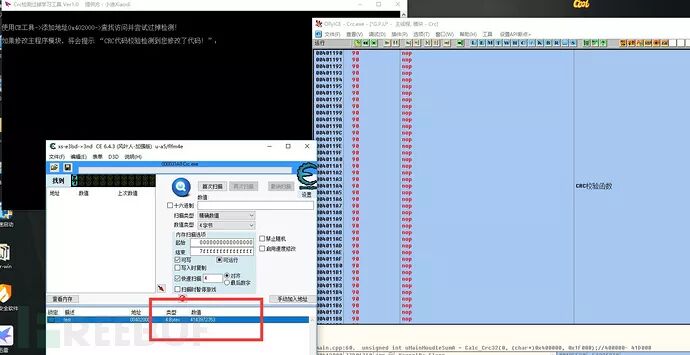

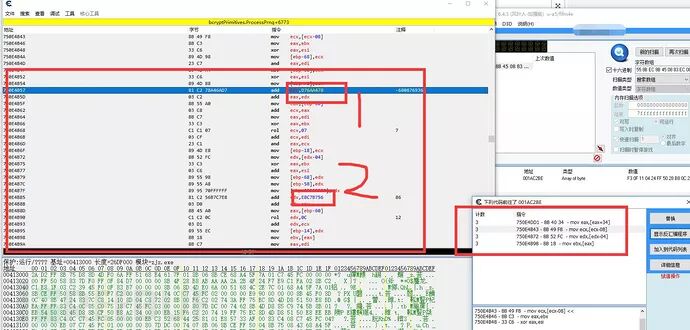

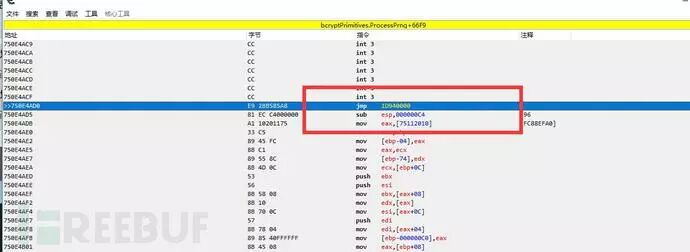

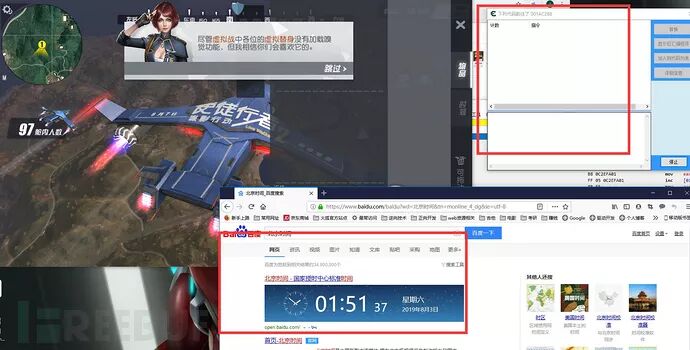

⒉分析一下除草地址的检测由于我们是搜索代码特征字节得到的,该游戏的除草功能也是通过修改代码段nop实现的,所以触发了代码的CRC校验检测,符合我们今天讲的知识查找访问,发现四条访问地址,这个即为我们的CRC检测的访问:5 K, [* b- u. P* [5 d

" L7 e) s: U& {5 j& Y3 z查看相关的汇编代码:

+ g( }9 h. F+ x0 v- P0 e/ g. f* k % ^4 d p$ u' r6 p3 {! o3 a- f % ^4 d p$ u' r6 p3 {! o3 a- f

发现: S; N+ j+ o! _1 V# j

[color=#777575 !important]1)疑似加密密匙的东西, ^6 \' W$ ^; D- G4 M

[color=#777575 !important]2)所有的四条访问均来源于同一个代码段,观看代码得知属于同一个Call,也就是检测Call

& |& ]" B' C# P5 g[color=#777575 !important]3)由于该检测Call被厂商修改过,所以属于比较特殊的变形CRC

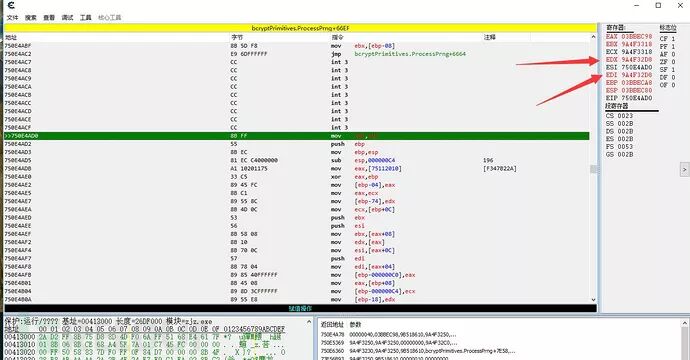

" |. Q$ o8 ^6 H6 H8 C2 |; R+ w ⒊下断检测的代码,观察寄存器

h8 Y9 `# Q, H$ _7 B; ?3 ` ( |4 o$ M6 \1 A. Y4 \ ( |4 o$ M6 \1 A. Y4 \

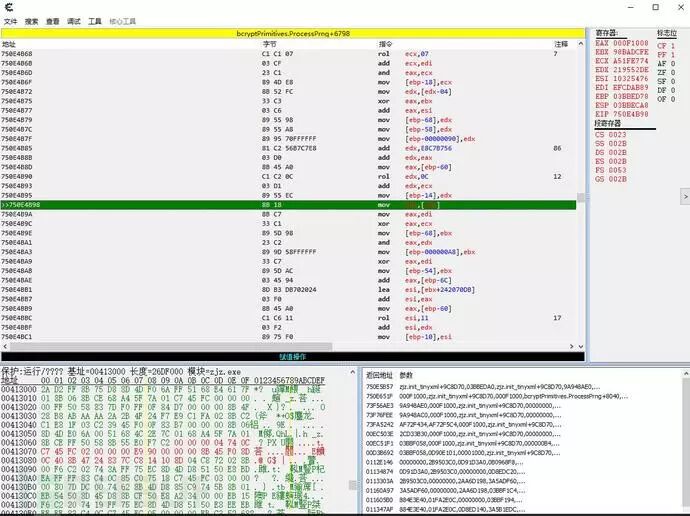

只能推断EAX有可能是校验的次数,也就校验的大小,其他的寄存器并无法得知是否是校验值⒋去函数的头部看一看头部下断:eax疑似校验值,edx疑似校验大小,也就是循环的次数

' L& l \9 q' l/ M. T6 o- ? ) _' n! c; n, _: S; o- p ) _' n! c; n, _: S; o- p

继续运行,发现eax和edx同时变化:* N$ p* T8 @) @( f" S0 c- d8 r

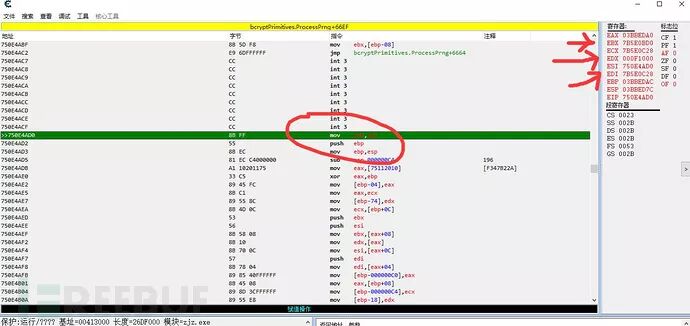

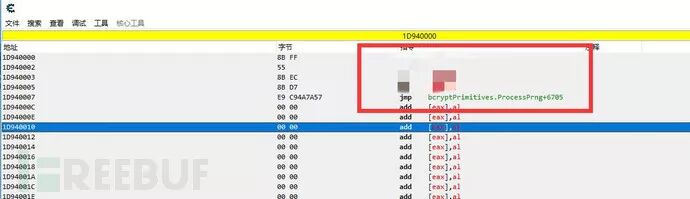

! J& Q4 ~- C2 E: H5 G6 ledx在这里变化了两次,第一次为我们的计次,第二次为edi的数据,我们尝试修改头部的数据进行攻击测试:[由于涉及游戏安全和平衡,在这里,我不将写入的数据进行公开,大家有兴趣的可以自行研究实践]下hook处理:1)分配内存写数据因为是jmp 5字节hook,所以要注意写法0 r& S) V( j. r4 q9 B

5 X7 \1 G! ^, y 5 X7 \1 G! ^, y

2)跳转至hook位置

+ \+ d' a x1 Z4 b

6 I5 y! g& w3 Y% }+ gOK,接下来就是漫长的等待~只要CheatEngine工具的访问不出现新的访问,那么检测就过掉了& W ]* v. i( g9 o% T

北京时间比较准确:: W' r) S' F* y& T! }

" i* ]0 p( V- ~8 |8 }6 A+ O " i* ]0 p( V- ~8 |8 }6 A+ O

CRC一直没有访问,尝试开启除草功能:0 F. |& x, Q! A( Y$ h

) \7 L3 P) p! ^) N, v* @开启后效果:

9 `- k9 y: k3 Z- I- k8 {8 g1 X: U! }

; Z m& Q2 U8 w" t. e. N# t几分钟过去了,CRC依然没有访问,玩家死亡依然没有访问:; i7 Q S3 e: u3 v

( ], W& H0 w1 L4 ], u继续开一局游戏:

4 u+ E! b4 f# N' p9 e/ D# K 1 R4 C4 @: e: \0 q+ |0 I1 O' d 1 R4 C4 @: e: \0 q+ |0 I1 O' d

6 T( `( D7 \) D7 ?蹲个坑~1 E3 b( I; j8 C- L

9 n, R1 X. E2 X) @9 T蹲个坑竟然被人爆菊了。。。! t* E6 Y7 K$ f! Y7 y( [ K% O1 t

2 e/ u$ v3 R% b0 H2 ~9 f# Y至此,该功能检测被过掉,检测稳定了。& C- l( c# t( A% @& L

八、总结' o1 |9 n8 E3 F8 E; S

$ @# {2 c6 U9 L* @ M[color=#333333 !important]⒈外x挂和反外x挂的斗争依然在继续,各大游戏厂商必须加强游戏的检测防护,避免外x挂产业泛滥!* b+ P% A' X- c

[color=#333333 !important]2.多层嵌套的检测是必须的,在嵌套的同时,还应该注意代码混淆的程度也要加大!

% b% r n$ l# ^+ \: ]7 i[color=#333333 !important]3.务必加强对CheatEngine等工具的检测,一旦发现,就封号处理,提高逆向难度!' k9 T. A) U1 s% w

九、声明; ~( s; r4 K6 O) Y, w1 S

9 H+ o1 k* F# @3 n- a

[color=#333333 !important]1.游戏逆向仅限于技术交流,切勿用于违法犯罪,切勿开发违法犯罪的相关外x挂、辅x助等工具!: m4 Z& }. I& ~! x- G

[color=#333333 !important]2.本文章由个人原创作品,如需转载,请务必带上出处!7 q0 G* v% h1 a9 t) T% X

[color=#333333 !important]3.如果本人中有疏漏和错误,请及时提醒我更正,万分感激!6 S- k3 m* m2 H% |8 `1 s# |

十、参考文献; H' N2 T* W1 v& j

" S- ^# H1 D+ _& O8 j; q: x

[color=#777575 !important]《加密与解密第四版》——段钢《百度百科》——https://baike.baidu.com/item/crc%E6%A0%A1%E9%AA%8C

2 o5 e% ]; ?" _' _) t! g[color=#777575 !important]《维基百科》——https://zh.wikipedia.org/wiki/%E5%BE%AA%E7%92%B0%E5%86%97%E9%A4%98%E6%A0%A1%E9%A9%97

) h8 ]7 B' A7 w

最后要说的话0 c3 W9 e, `4 A' K) x/ o

/ S1 E$ v2 z: S( E[color=#333333 !important]1.逆向一时爽,一直逆向一直爽,爽的同时千万千万不要误入歧途,违反法律,不然警察叔叔上门送温暖了~

- S q3 Q; V, x5 y6 I[color=#333333 !important]2.八月份,新的月份,祝大家顺顺利利,万事如意, K0 Y; G+ L1 k' t5 |# D

*本文作者:小迪xiaodi,转载请注明来自FreeBuf.COM: E/ f1 n6 q6 i" R: P

& @0 K) E u! h" W! o4 A6 K & @0 K) E u! h" W! o4 A6 K

精彩推荐

/ ~; n% N; @ F& d( {9 t3 x8 z/ E

) V8 g: i3 c0 i$ G. Y8 u& o

g! [& ` P6 l( B5 H2 q1 }: P E

0 l; y+ F3 V. H6 _5 d

$ _3 x. W. D; Y

- W& I9 o3 h$ z. ~3 f来源:http://mp.weixin.qq.com/s?src=11×tamp=1567089003&ver=1820&signature=7wfB0njsJKQz5smH5ciHkJRBwRe7DGUvY7aoAwa2wlW9zka54338enFkb3F54WQXmJDPWAqWjDVZHWB38axA2JFwcVeTsxudkcq6BRpMelcBeP07R4D229lobsKkjP6D&new=1) j2 v2 h5 ]+ ^% S- S w% V

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |

/6

/6

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图