|

|

[color=#333333 !important]2019年应该是勒索病毒针对企业攻击爆发的一年,这一年全球各地仿佛都在被“勒索”,每天全球各地都有不同的政府、企业、组织机构被勒索病毒攻击的新闻被曝光,勒索病毒已经成为了网络安全最大的威胁,利用勒索病毒进行攻击的网络犯罪活动也是全球危害最大的网络犯罪组织活动,勒索病毒成为了地下黑客论坛最流行、讨论最热门的恶意软件,下面我们来盘点一下2019年全球十大流行勒索病毒家族。1 V I* o, u! Q) Q5 V1 N) k

一、STOP勒索病毒

d1 r( N, Z' @; ]7 m: p5 v- H# m7 E

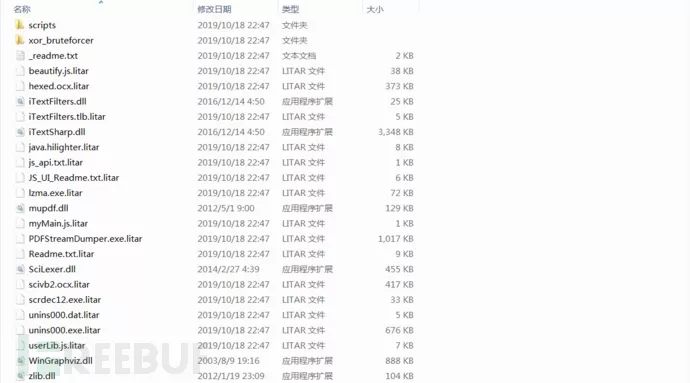

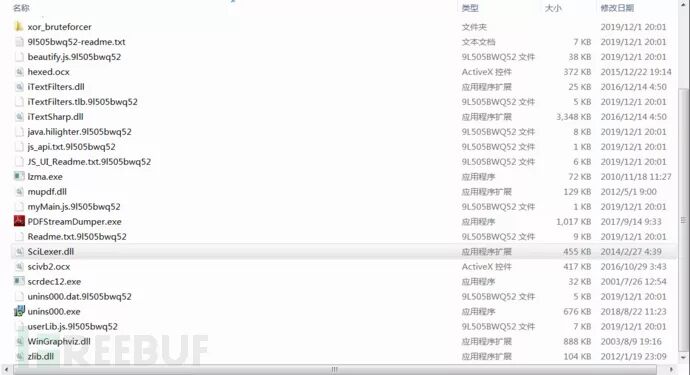

[color=#333333 !important]STOP勒索病毒最早出现在2018年2月份左右,从2018年8月份开始在全球范围内活跃,主要通过捆绑其它破解软件、广告类软件包等渠道进行感染传播,最近一两年STOP勒索病毒捆绑过KMS激活工具进行传播,甚至还捆绑过其他防毒软件,到目前为止,此勒索病毒一共有160多个变种,虽然此前Emsisoft公司已经发布过它的解密工具,可以解密140多个变种,但最新的一批STOP勒索病毒仍然无法解密,此勒索病毒加密后的文件,如下所示:

+ K& r2 n2 y; R[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

! g9 j! _- d8 ?# m4 D% Q[color=#333333 !important] " @* a& t u! I0 x " @* a& t u! I0 x

二、GandCrab勒索病毒9 t, O) g9 L" s9 t% O* u/ | n

( s% Y5 Y# ]4 I

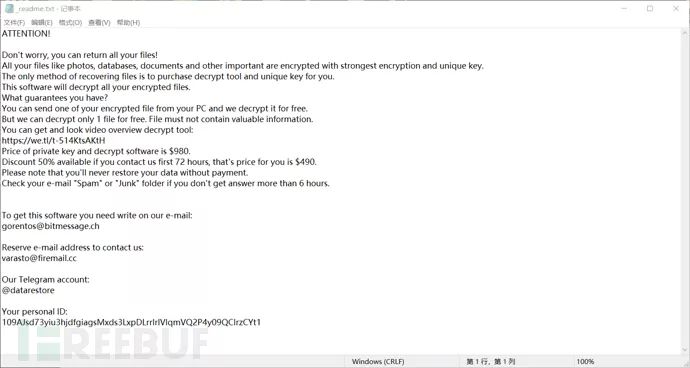

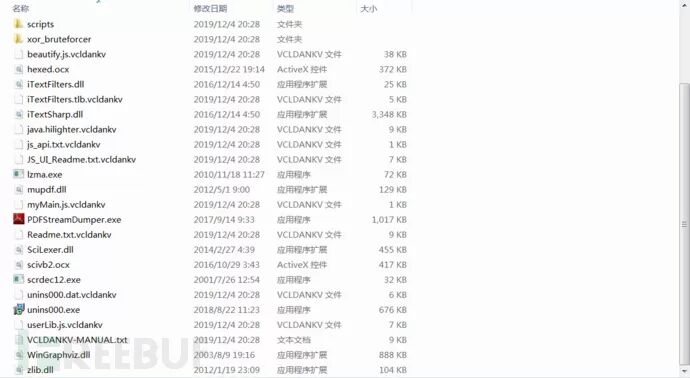

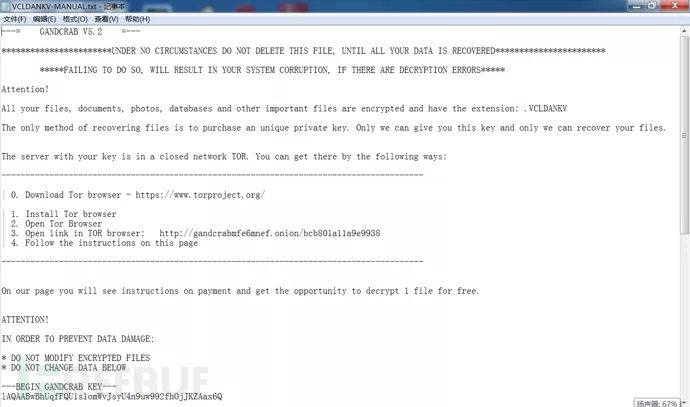

[color=#333333 !important]GandCrab勒索病毒于2018年1月首次被观察到感染了韩国公司,随后GandCrab在全球迅速扩大,包括2018年初的美国受害者,至少8个关键基础设施部门受到此勒索病毒的影响,GandCrab也迅速成为最流行的勒索病毒,估计到2018年中期该勒索病毒已经占据勒索软件市场份额的50%,专家估计GandCrab在全球范围内感染了超过500,000名受害者,造成超过3亿美元的损失,GandCrab使用勒索软件即服务(RaaS)商业模式运营,通过将恶意软件分发给购买勒索病毒服务的合作伙伴,以换取40%的赎金,从2018年1月到2019年6月,此勒索病毒多现了多个不同的变种版本,2019年1月,此勒索病毒GandCrab5.1变种版本开始在全球流行,直到2019年6月1日,GandCrab勒索病毒运营团队宣布关闭他们的网站,并声称他们已经赚了20亿美元赎金,两周之后,Bitdefender与欧州刑警组织、联帮调查局、众多执法部门以及NoMoreRansom机构合作,发布了GandCrab勒索病毒的解密工具,可以适用于GandCrab1.0、4.0、5、5.2等版本,此勒索病毒的故事就此结束,加密后的文件,如下所示:

! V% I# F% q# }5 o' T[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

1 a3 ^; K' [- D* p[color=#333333 !important]

3 k2 u( G& V# @1 X' y1 D* \ r[color=#333333 !important]最近半年确实没有发现这款勒索病毒的最新变种了,取而代之的是另一款新型的勒索病毒REvil/Sodinokibi,而且这款勒索病毒全版本的解密工具也已经公布了

( m6 v& F$ A; o三、REvil/Sodinokibi勒索病毒1 U' U g9 @/ K; U& ?

0 z. K2 [/ C# ]# w' L/ i+ G" {: H0 l9 V[color=#333333 !important]Sodinokibi勒索病毒(也称REvil),2019年5月24日首次在意大利被发现,在意大利被发现使用RDP攻击的方式进行传播感染,这款病毒被称为GandCrab勒索病毒的接班人,在短短几个月的时间内,已经在全球大范围传播,这款勒索病毒与GandCrab勒索软件存在很多关联,国外安全研究人员此前已发布了多篇关于这两款勒索病毒关联信息的相关的报道,Sodinokibi勒索病毒也是一种勒索即服务(RAAS)的模式进行分发和营销的,并采用了一些免杀技术避免安全软件检测到,主要通过Oracle WebLogic漏洞、Flash UAF漏洞、网络钓鱼邮件、RDP端口、漏洞利用工具包以及攻击一些托管服务提供商MSP等方式发起攻击,此勒索病毒加密后的文件,如下所示:: p& B6 q. `1 m( Z

[color=#333333 !important] 勒索提示信息,如下所示:0 H7 O- k1 G2 J3 M, j 勒索提示信息,如下所示:0 H7 O- k1 G2 J3 M, j

[color=#333333 !important] ) J6 a4 _1 C( i ) J6 a4 _1 C( i

四、Globelmposter勒索病毒

6 s8 N" ?; T" C8 h# M8 a/ O+ p5 I I" h3 ?, Y

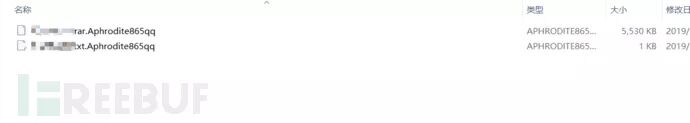

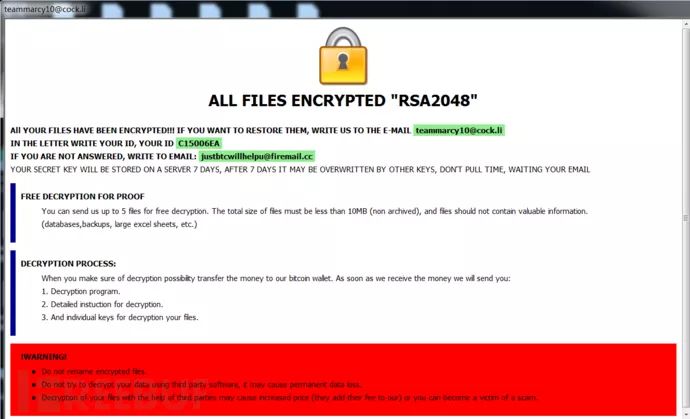

[color=#333333 !important]Globelmposter勒索病毒首次出现是在2017年5月份,主要通过钓鱼邮件进行传播,2018年2月国内各大医院爆发Globelmposter变种样本2.0版本,通过溯源分析发现此勒索病毒可能是通过RDP爆破、社会工程等方式进行传播,此勒索病毒采用RSA2048加密算法,导致加密后的文件无法解密,在随后的一年多的时间里,这款勒索病毒不断变种,2018年8月份出现了此勒索病毒的“十二生肖”版,2019年7月出现了此勒索病毒的“十二主神”版,两大版相差正好一年的时间,“十二主神”版后面又出现了一些小的版本变化,主要是加密后的文件后缀出现了一些微小的变化,此勒索病毒加密后的文件,如下所示:

) c# I1 w+ f: ~5 z+ I4 \: @[color=#333333 !important] 勒索提示信息,如下所示:$ @6 d( T' n! {5 j: |2 s 勒索提示信息,如下所示:$ @6 d( T' n! {5 j: |2 s

[color=#333333 !important]

. G7 j. E5 K2 {) c5 m% ~五、CrySiS/Dharma勒索病毒

' Y+ D/ T* ^/ \* A

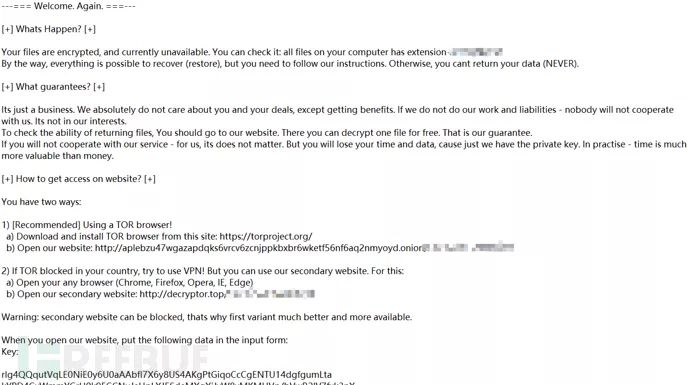

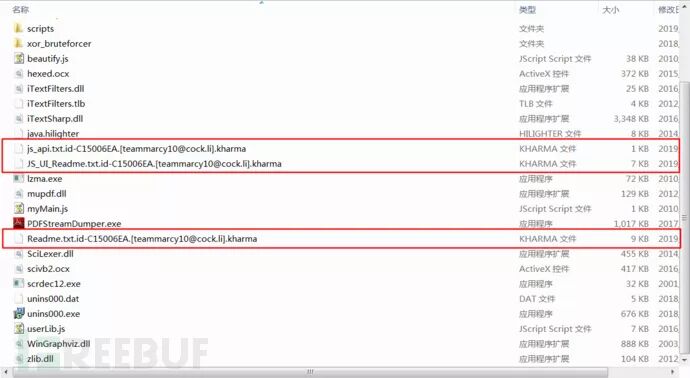

) {; k9 r, m5 Z[color=#333333 !important]CrySiS勒索病毒,又称Dharma,首次出现是在2016年,2017年5月此勒索病毒万能密钥被公布之后,之前的样本可以解密,导致此勒索病毒曾消失了一段时间,不过随后又马上出现了它的一款最新的变种样本,加密后缀为java,通过RDP暴力破解的方式进入受害者服务器进行加密勒索,此勒索病毒加密算法采用AES+RSA方式进行加密,导致加密后的文件无法解密,在最近一年的时间里,这款勒索病毒异常活跃,变种已经达到一百多个,此勒索病毒加密后的文件,如下所示:

/ ], i Y8 j- t3 v& ]8 b[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

8 S2 I2 Z4 l' ^4 I8 {[color=#333333 !important]

& @2 ]! t* a8 X# S六、Phobos勒索病毒8 `0 H0 p" P0 \! {; }; K1 c# N( e4 Q

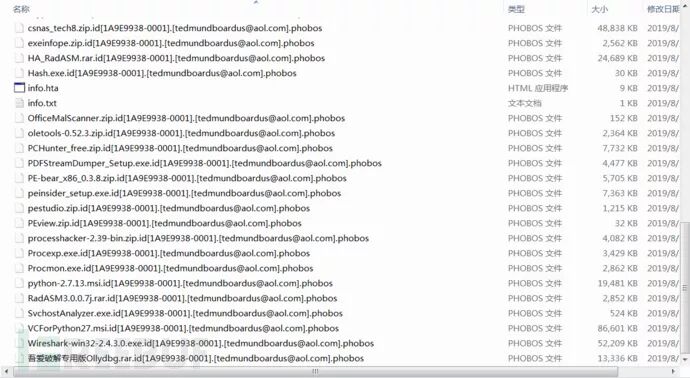

& s3 M5 u+ W/ w, j/ _+ j4 }0 X3 M[color=#333333 !important]Phobos勒索病毒在2019年非常活跃,此勒索病毒首次出现是在2018年12月,国外安全研究人员当时发现了一种新型勒索病毒,加密后的文件后缀名为Phobos,这款新型的勒索病毒与CrySiS(Dharma)勒索病毒有很多相似之处,同样使用RDP暴力破解的方式进传播,两者使用了非常相似的勒索提示信息,所以很容易搞混淆,想要确认是哪个家族的勒索病毒,最好的方式就是捕获到相应的样本,然后通过人工分析进行确认,单纯的通过勒索提示信息,很难辨别,两款勒索病毒背后是否是相同的黑客团伙在运营,需要捕获到更多的证据,此勒索病毒加密后的文件,如下所示:

8 d* N6 M! Z' b6 Y8 C0 q[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

) ~, Z, `5 u! t% c* m" a[color=#333333 !important]

( B. m6 [! A- m1 r, r七、Ryuk勒索病毒

0 ]4 i) K+ X0 I. l$ v+ S

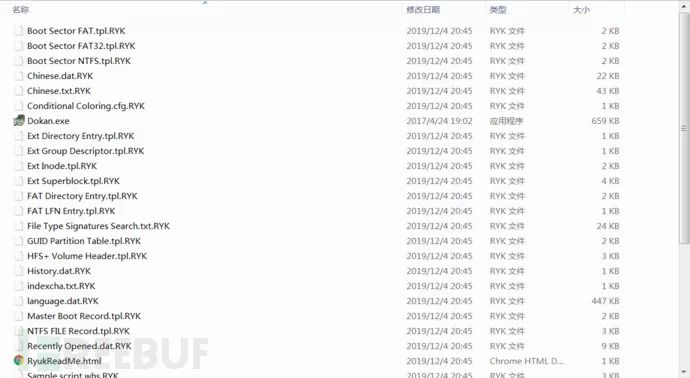

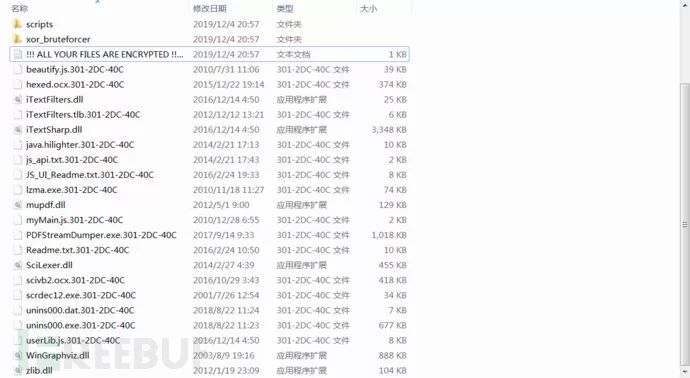

6 k% ]* a1 d \8 P9 t" x[color=#333333 !important]Ryuk勒索病毒最早于2018年8月被首次发现,它是由俄罗斯黑客团伙GrimSpider幕后操作运营,GrimSpider是一个网络犯罪集团,使用Ryuk勒索软件对大型企业及组织进行针对性攻击,C.R.A.M. TG Soft(反恶意软件研究中心)发现Ryuk勒索软件主要是通过网络攻击手段利用其他恶意软件如Emotet或TrickBot等银行木马进行传播,Emotet和TrickBot银行木马主要用于盗取受害者银行网站登录凭据,同时充当下载器功能,提供下载其它勒索病毒服务,为啥Emotet和TrickBot银行木马会传播Ryuk勒索病毒,因为TrickBot银行木马传播渠道的运营者是俄罗斯黑客团伙WIZARD SPIDER,GRIM SPIDER是俄罗斯黑客团伙WIZARD SPIDER的部门之一,此勒索病毒加密后的文件,如下所示:

h) {" C. T; T[color=#333333 !important]

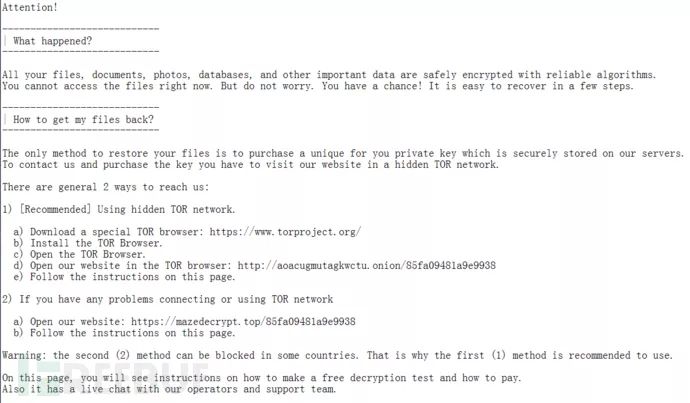

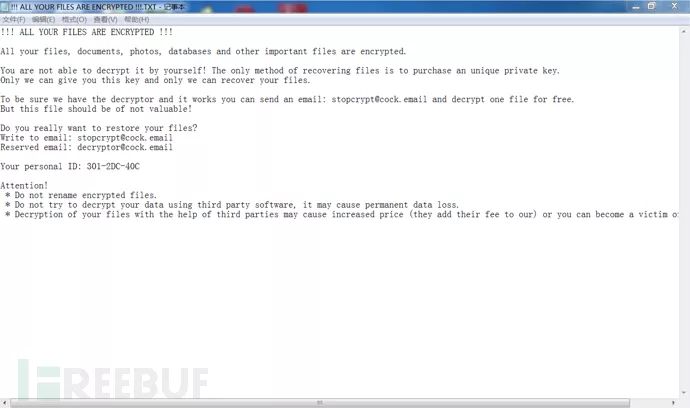

7 Y9 D% V) }9 g$ G2 H[color=#333333 !important]勒索提示信息,如下所示:5 C1 L0 i4 y- n- v3 R4 ]

[color=#333333 !important] % H% d O0 d; g" K& Z % H% d O0 d; g" K& Z

八、Maze(迷宫)勒索病毒' U" w; p4 M3 b1 h+ V

; d, I3 B4 I! o. V6 ]

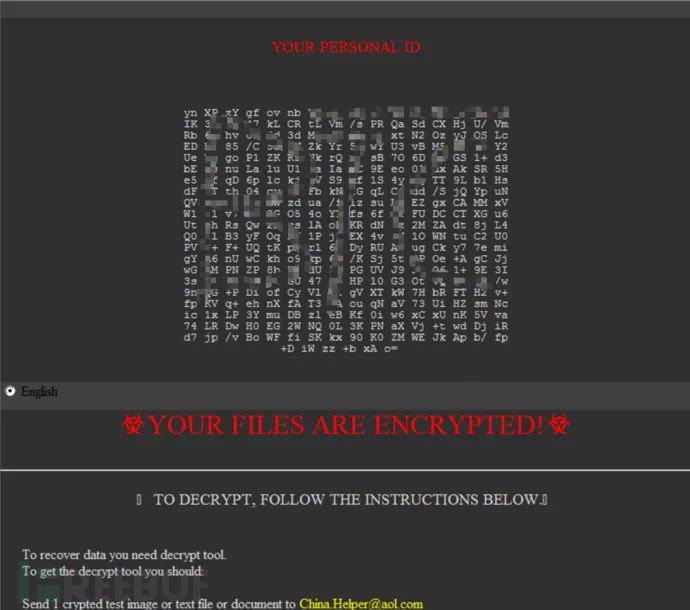

[color=#333333 !important]Maze(迷宫)勒索病毒,又称Chacha勒索病毒,最早于2019年5月份由Malwarebytes安全研究员首次发现,此勒索病毒主要使用各种漏洞利用工具包Fallout、Spelevo,伪装成合法加密货币交换应用程序的假冒站点或挂马网站等方式进行分发传播,最近的一段时间里,Proofpoint的安全研究人员发现一个新型的黑客组织TA2101,通过垃圾邮件的方式对德国、意大利、美国发起网络攻击,传播Maze(迷宫)勒索病毒,此勒索病毒加密后的文件,如下所示:

: z7 p0 e+ @1 w- ~- t[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

2 r4 ?0 u5 j! J2 o[color=#333333 !important] , s0 T- u8 b* o& ], E4 [6 I, j , s0 T- u8 b* o& ], E4 [6 I, j

九、Buran勒索病毒" b! B T, |9 Y/ h0 M

9 k, f' T$ ~' g5 q

[color=#333333 !important]Buran勒索病毒首次出现在2019年5月,是一款新型的基于RaaS模式进行传播的新型勒索病毒,在一个著名的俄罗斯论坛中进行销售,与其他基于RaaS勒索病毒(如GandCrab)获得30%-40%的收入不同,Buran勒索病毒的作者仅占感染产生的25%的收入,安全研究人员认为Buran是Jumper勒索病毒的变种样本,同时VegaLocker勒索病毒是该家族最初的起源,由于其丰厚的利润,使其迅速开始在全球范围内传播感染,Buran勒索病毒此前使用RIG Exploit Kit漏洞利用工具包进行传播,其利用了Internet Explorer的一个比较严重的漏洞CVE-2018-8174,近期发现此勒索病毒利用IQY(Microsoft Excel Web查询文件)进行传播,此勒索病毒加密后的文件,如下所示:

& Q0 r5 R$ Y% ~3 D, i j0 `2 I: F[color=#333333 !important] 勒索病毒信息,如下所示:/ d$ {' ]* q) s! g7 e3 u& O1 A6 } 勒索病毒信息,如下所示:/ d$ {' ]* q) s! g7 e3 u& O1 A6 }

[color=#333333 !important]

6 M5 I v4 R6 j" K, s, p: ~十、MegaCortex勒索病毒) t8 L0 O# v" Y" {, t* v

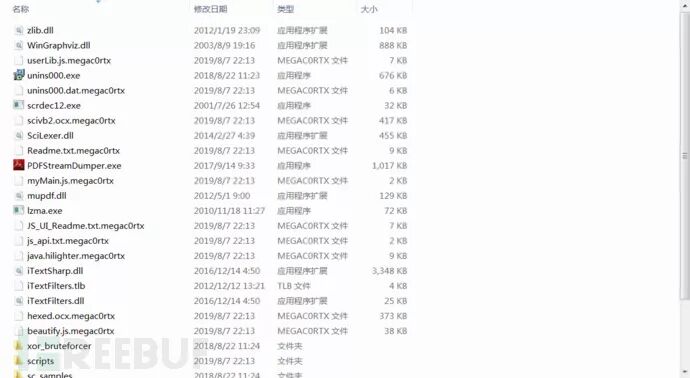

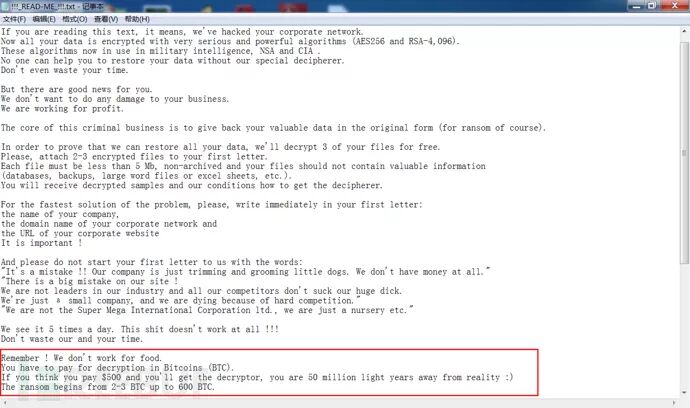

- z1 E b3 R. O3 H2 L[color=#333333 !important]MegeCortex勒索病毒最早于2019年1月份被人在VT上发现,当时有人在VT上传了一个恶意样本,英国网络安全公司Sophos在5月份发布了一个关于MegaCortex勒索病毒的相关分析报告,笔者此前在分析的时候发现此勒索病毒早期的版本与去年非常流行的SamSam勒索病毒有一些类似,都使用了BAT脚本,同时都使用了密码参数,两款勒索病毒的负载加载的手法类似,不过暂时还没有更多的证据,证明两款勒索病毒存在关联,MegaCortex勒索病毒从1月份被人上传到VT之后,网络安全公司Sophos监控到此勒索病毒的数量一直在增加,并对此勒索病毒进行了详细的分析报道,该勒索病毒曾经对欧州和北美多个行业发起过勒索攻击,并要求支付高额的赎金,美国、加拿大、荷兰、爱尔兰、意大利和法国等国家的一些企业网络都曾受到此勒索病毒的攻击,2019年8月,发现MegaCortex勒索病毒V2.0版本,重新设计了负载的运行过程,它会自动执行不需要安装密码的要求,作者将密码硬编码在了二进制文件中,同时作者还加入一些反分析,以及阻止和杀死各种安全产品和服务的功能,此过程在之前的版本中是通过在在每个受害者主机上手动执行相关的批处理脚本来完成的,最新的版本不需要手动执行,都封装在了二进制程序中,此勒索病毒加密后的文件,如下所示:

* x4 X6 _) N: |4 f[color=#333333 !important] 勒索提示信息,如下所示: 勒索提示信息,如下所示:

/ ~* Q7 V; r! y p. A[color=#333333 !important]

7 P0 L8 S9 L$ T; e3 }- M[color=#333333 !important]全球这些主流的勒索病毒笔者都曾详细跟踪并研究过,相关的报告可以查看之前的文章,2019年下半年又出现了一些新型的勒索病毒,比方NEMTY勒索病毒、EvaRichter(GermanWiper)勒索病毒等,这几款新型的勒索病毒主要在国外比较流行,目前发现的大部分流行的勒索病毒暂时无法解密,重点在防御,针对勒索病毒的一般防范措施,笔者总结了以下几条建议,仅供参考:9 H% X' P x# h0 ~

[color=#333333 !important]1、及时给电脑打补丁,修复漏洞

$ r% `0 D2 _1 A1 E5 G[color=#333333 !important]2、谨慎打开来历不明的邮件,点击其中链接或下载附件,防止网络挂马和邮件附件攻击

( y- V( @ o) x: ?/ @* ^4 |) J[color=#333333 !important]3、尽量不要点击office宏运行提示,避免来自office组件的病毒感染' q& T7 r/ U7 O- \1 G) |# l

[color=#333333 !important]4、需要的软件从正规(官网)途径下载,不要用双击方式打开.js、.vbs、.bat等后缀名的脚本文件# [/ Y0 t4 s& ~5 u" o% {% C

[color=#333333 !important]5、升级防病毒软件到最新的防病毒库,阻止已知病毒样本的攻击7 a# Z- a5 @9 ^- I0 q9 D

[color=#333333 !important]6、开启Windows Update自动更新设置,定期对系统进行升级4 D% l, u& M0 u0 d8 c; L: |

[color=#333333 !important]7、养成良好的备份习惯,对重要的数据文件定期进行非本地备份,及时使用网盘或移动硬盘备份个人重要文件

) G+ {* r9 q% x" r[color=#333333 !important]8、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃,黑客会通过相同的弱密码攻击其它主机: D! d( D( u" S) U5 C m& ^0 ~

[color=#333333 !important]9、如果业务上无需使用RDP的,建议关闭RDP,以防被黑客RDP爆破攻击6 d8 S9 }$ ~' X. W! g

[color=#333333 !important]通过笔者一直跟踪与分析,预测勒索病毒攻击在明年可能会越来越多,而且使用的攻击手法会越来越复杂,攻击也会越来越具有针对性和目的性,不排除未来会有更多的新型黑客组织加入进来,通过勒索病毒迅速获利,各企业要做好相应的防范措施,提高自身员工的安全意识,以防中招

- Y+ z% N. \. W1 D[color=#333333 !important]*本文作者:熊猫正正,转载请注明来自FreeBuf.COM

( a0 l- ~7 T) k+ l1 }; [2 M

' _9 T* [1 L+ L8 {0 P7 v精彩推荐

! I2 j. [! x% j ]* X5 e, A7 b5 f

) m" |" P9 J9 c* j

8 y5 A. y! a0 r% s 8 e# J5 {* G3 l9 F4 B$ ~ 8 e# J5 {* G3 l9 F4 B$ ~

7 {8 T1 @) y& m! s

5 ?, q: v A, s; O4 l

5 \! K1 W$ [8 G5 W/ U) a7 U来源:http://mp.weixin.qq.com/s?src=11×tamp=1575813605&ver=2022&signature=vZpoldvDnBgzDPT*WHtQKjAWV5UaYU7MRM3hDQJdSQZrVan0A6kUzaRaw10S5L0ss0WSs-7JYhO8MG0arWljzy03YtIN4yXZzzXGVIBKLkvcVURRmYzDoZRtxI6rQiH3&new=1

' d8 H7 s' \; F+ { C) J免责声明:如果侵犯了您的权益,请联系站长,我们会及时删除侵权内容,谢谢合作! |

本帖子中包含更多资源

您需要 登录 才可以下载或查看,没有账号?立即注册

×

|

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图

|手机版|小黑屋|梦想之都-俊月星空

( 粤ICP备18056059号 )|网站地图